Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

警告

本项目目前翻译错漏百出,不适合用于生产。但译者已经尽力修正。

本项目目前处于低维护状态,主要维护者因精力所限仅处理 PR。欢迎社区通过 PR 贡献力量。

年份仅代表翻译时间,不代表真实的文章发表时间。但是一般来说,不会不符合所在年份,也是可用的。

发布日期:2025 年 11 月 12 日

作者:Robert Clausecker

今年的 EuroBSDcon 在克罗地亚萨格勒布大学电气工程与计算学院举办。这是我第二次参加 EuroBSDcon,此前我曾在 2024 年的都柏林 EuroBSDcon 上就我在 [SIMD 增强 libc 字符串函数] 的工作作过报告,我对今年的会议非常期待。我非常感谢 FreeBSD 基金会对我前往会议的旅程资助,否则对我来说很难负担得起。

我与 Jan Bramkamp 一起旅行,然后共享了一个房间,他在会议上做了一场关于基于 ZFS 的 jail 配置的精彩演讲。我们居住在德国柏林,因此利用机会乘坐德国高铁到慕尼黑,然后通过卧铺列车前往萨格勒布。这让我们能够精力充沛地到达会场,并有机会欣赏斯洛文尼亚乡村的美景。在会议期间,我们还与 Getz Mikalsen 和 Benni Stürz 会面,他们通过去年参加谷歌编程之夏项目而加入 FreeBSD 项目,还有另一位来自柏林的感兴趣的学生。

今年的 EuroBSDcon 首次延长至五天。前两天用于 FreeBSD 开发者峰会(Dev Summit),随后是 Eurobhyvecon,同时进行的还有教程。第四天和第五天举办了 EuroBSDcon 正式会议,提供了三条平行轨道的丰富演讲内容。

在 FreeBSD 开发者峰会的第一天,我最感兴趣的是关于 pkgbase 项目的进展(计划在 FreeBSD 15 中用正式打包系统取代我们自制的 freebsd-update(8))以及 CHERI 工作的上游合并情况。我也花了很多时间在走廊轨道上,与许多参加会议的其他项目成员交流。一场意外吸引我注意的演讲是 Alfonso Siciliano 关于 FreeBSD 可访问性的讲解,这个话题平时很少听到。

第二天让我对核心团队的运作以及成员们面临的各种问题有了一些有趣的了解,同时也对 libzfs 有一些认识。第三天比较轻松;我没有参加 Eurobhyvecon,后来加入了其他开发者前往距离不远的 Nikola Tesla 技术博物馆的小旅行。

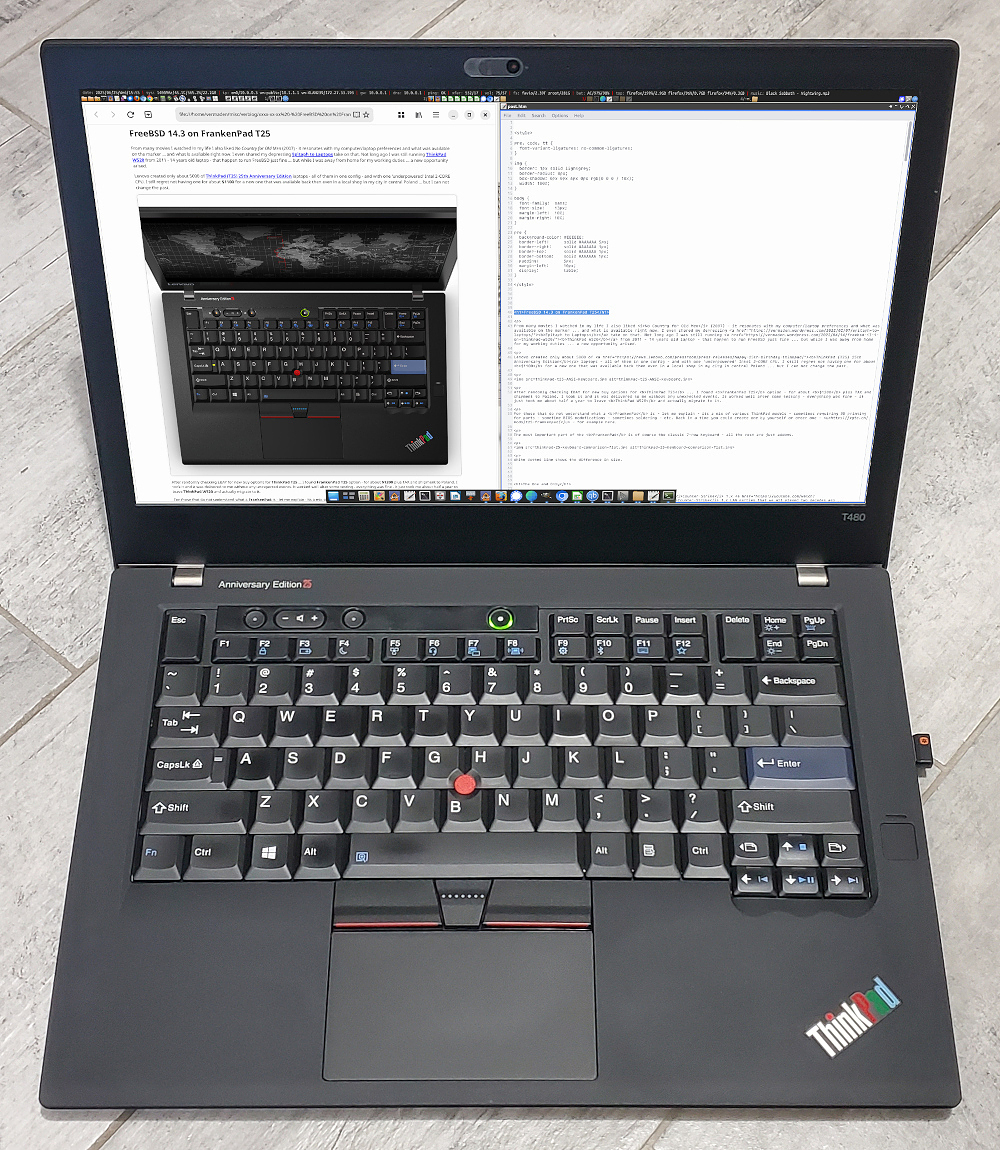

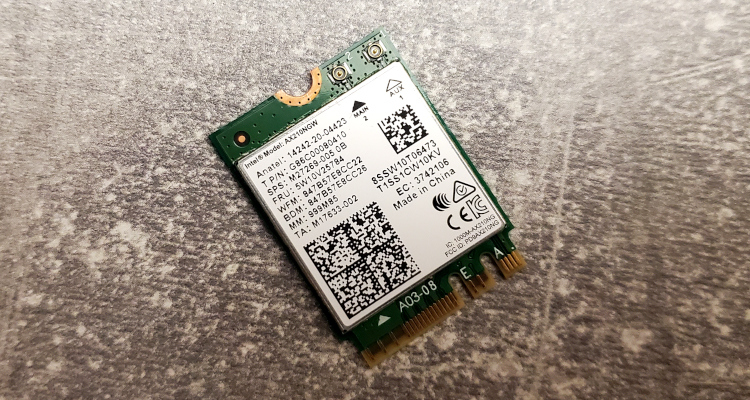

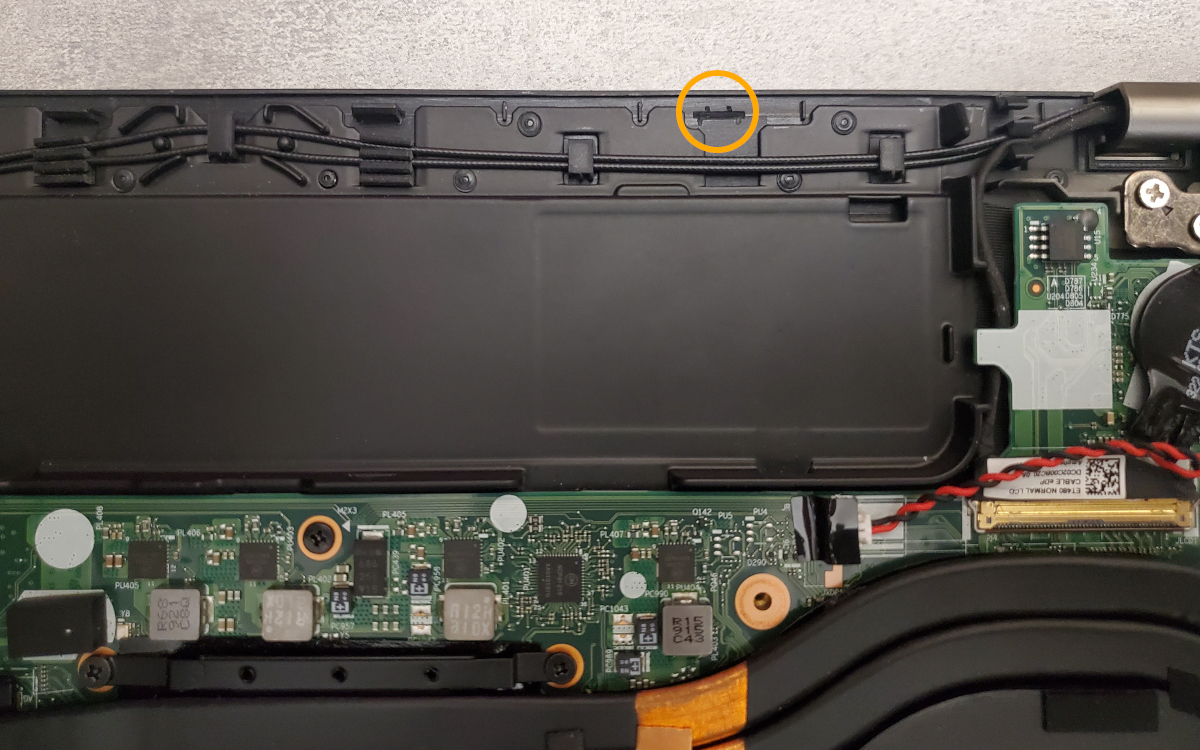

第四天和第五天的演讲都非常密集,有时很难选择参加哪一条轨道。在同事 Jan Bramkamp 关于基于 ZFS 的 FreeBSD jail 配置的演讲之后,我在 Harald Eilertsen 关于将 OpenJDK 移植到 FreeBSD 的演讲中学到了许多困难;作为 ports 的常规贡献者,处理此类问题对我尤为重要。接下来的演讲介绍了用于并行构建工具(如 make(1))的轻量级作业服务器协议,为以工具无关的方式解决此类问题提供了新思路。在 pkgbase 的演讲之后,Björn Zeeb 详细讲解了在 FreeBSD 上使 WLAN 驱动正常工作的进展——这是提升笔记本支持的重要问题。虽然我的笔记本 Qualcomm QCNFA765 网卡目前仍不受支持,但显然已经取得了重要进展,完全支持只是个时间问题。当天的演讲以 Moin Rahman 关于 FreeBSD ports 的讲解结束,我们在社交活动中继续了讨论。

在最后一天,我遗憾地错过了主题演讲,但参加了 Kirk McKusick 关于 UNIX 守护进程历史的报告(去年我错过了第一版)。午餐后,我在 Charlie Li 的 MIDI 演讲和 John Baldwin 的链接器演讲之间艰难选择,最终参加了后者。随后还有关于去中心化互联网服务的演讲,以及一场关于 Type-C 内部工作机制的非常有启发性的讲解。在闭幕前,我还参加了关于如何使用 FreeBSD 改善 UNIX 教学的讲座。这对我尤其有意义,因为我们在柏林自由大学每年都会开设关于 UNIX 系统管理的课程,涵盖 FreeBSD、AIX 和 Solaris,并一直在寻找改进教材的方法。

除了会议议程之外,我也非常感激能有机会与许多其他 FreeBSD 开发者交流,讨论各种问题和项目想法。我希望明年在比利时布鲁塞尔举办的会议能够和今年一样精彩!

再次衷心感谢 FreeBSD 基金会资助此次旅程。

原文链接:

译者:Canvis-Me & ChatGPT

2023 年 10 月 27 日

基金会执行董事 Deb Goodkin 与 上就 FreeBSD 的现状进行了深入探讨,消除了人们对开源软件的常见误解,讨论了 FreeBSD 在日益重要的安全领域中所扮演的角色,并展望了开源生态系统的未来。

发布时间:2025 年 11 月 12 日

作者:Leah Budzicka

作为计算机科学三年级学生,同时也是我所在大学操作系统学生俱乐部 The :wheel Group 的 BOFH(Bastard Operator From Hell, 地狱来的混蛋操作员),我一直关注着 BSD,但始终未曾真正腾出时间去深入探索。

有一天,在浏览 Fediverse 动态时,我看到了 FreeBSD 基金会在 Mastodon 上发布的旅行资助截止日期公告。出于一时兴起,我提交了申请——想着这是一个学习的好机会,也可以把新的见解带回学生俱乐部。你可以想象,当我得知申请被批准时,我多么惊讶!

我提前一天到达了萨格勒布,在老城区闲逛。由于旅馆就在附近,傍晚时分我还顺便去了会场看了一眼。

虽然第一天是为 FreeBSD 开发者峰会(Developer Summit)预留的,我还是希望能帮忙组织工作,顺便提前认识一些参会者。虽然并不需要额外帮助,但我问是否可以旁听——令我高兴的是,我得到了 Ed Maste 的邀请,顺利参加了会议。

开幕环节由 Benedict Reuschling 主持,包括一个生动的破冰活动,参会者根据不同标准排列,比如参加过多少次会议,或者从多远的地方来到萨格勒布。这是一个很有趣的方式,让人立即与他人建立联系。之后,我与 Benedict 交流,他表示有兴趣来我的大学做客座讲座。

技术环节同样引人入胜。Greg Wallace 的《FreeBSD 企业工作组的经验分享》揭示了企业采用 FreeBSD 的困境,而 Brooks Davis 关于 CHERI 安全架构的演讲尤其令人着迷。Ed Maste 关于基金会项目的更新让我了解了 Grimoire 和 Sylve,而 Sven Ruediger 与 Lukas Engelhardt 关于 pkgbase 的演讲则解释了 FreeBSD 新的升级机制如何取代传统的 freebsd-update(8)。

当晚,我与一群开发者在当地餐厅共进晚餐,享受美食的同时,也就 FreeBSD 和开源开发进行了愉快的交流。

第二天和第三天,我参加了 Kirk McKusick 关于 FreeBSD 内核的传奇工作坊。作为 BSD 的主要作者之一,Kirk 不仅分享了深厚的技术知识,还讲述了生动有趣的故事,使课程易于理解。我对 FreeBSD 的内核结构、进程管理、安全子系统、虚拟内存实现、I/O 与设备接口、文件系统以及网络栈有了更清晰的理解。

每天晚上,我都与更多开发者见面,交流有关学生俱乐部可能开展的讲座和工作坊的想法。

接下来的主会议正式开幕。Jan Bramkamp 关于基于 ZFS 的快速 FreeBSD Jail 配置的演讲展示了利用巧妙的 ZFS 数据集技术实现亚秒级 jail 部署——这是我最期待的环节。我还非常喜欢 Hans-Jörg Höxer 关于 OpenBSD 的机密计算演讲,探讨了 AMD 的 SEV/SEV-ES 虚拟化扩展,以及 Roller Angel 关于 Ansible/Salt 自动化的课程,这为我提供了多个项目思路。

在晚间社交活动中,我甚至为 Gentoo Linux 打包了 Benjamin Stürz 的 fuse-ufs 驱动,并与 Kirk 和 Eric 进行了另一次愉快的交流。

最后一天以 Kirk McKusick 的《BSD 守护进程的历史》演讲开场,讲述了吉祥物演变的有趣轶事。随后 Patrick M. Hausen 分享了在 Hetzner 服务器上部署 FreeBSD 的经验,这与我的兴趣非常契合。最令人鼓舞的是 Jake Freeland 关于 Capsicum 的演讲,这促使我决定将本科毕业论文聚焦于 FreeBSD。

我要对 FreeBSD 基金会表示最深切的感谢,感谢他们资助我前往萨格勒布参加 EuroBSDCon。这次经历远远超出了我的预期——既富有教育意义,又充满启发性,更感受到社区的真诚温暖。

这是我的第一次 BSD 会议,但绝不会是最后一次。

展望将来,我计划通过 The :wheel Group 在我的大学开展 FreeBSD 讲座和工作坊,将其融入自己的工作流程,并在学习和未来职业生涯中持续为 FreeBSD 做贡献。

此致 敬礼,

Leah Budzicka

2025 年 10 月 27 日

FreeBSD 基金会很高兴地宣布,FreeBSD 现已完成无需 root 权限即可进行构建的工作。我们已经为所有源代码的发布构建实现了无 root 基础设施支持,彻底消除了在 FreeBSD 发布流水线中使用 root 权限的需求。此项工作是 由 Sovereign Tech Agency(主权技术基金)委托的项目 的一部分。

上述更改目前已在 FreeBSD 开发分支中实现,并将在可能的情况下合并到 FreeBSD 15.0 的发布(RELEASE)分支中。

现在,在构建 FreeBSD 发布产物时,无需 root 权限即可创建设备文件、设置正确的文件所有权及挂载文件系统。这一改进提升了安全性,并简化了自动化构建过程。

现在,每份 FreeBSD 发布产物都能在无 root 权限的情况下完成构建:

适用于 U 盘与 CD/DVD 安装介质的双模式 ISO 镜像

适用于可引导 U 盘的 Memstick 镜像

适用于虚拟机部署的 VM 镜像

适用于 AWS、Azure 等云平台的云磁盘镜像

消除了构建流水线中对 root 权限的依赖,减少了攻击面和权限提升的风险。这使得构建环境更加安全与灵活,无论是官方基础设施还是社区贡献者都能从中受益。

与无 root 工作并行,FreeBSD 还引入了多项改进以提升构建的可重现性——确保相同的源代码输入始终能生成逐字节完全一致的二进制输出。这些更改覆盖了操作系统本身、发布工具链以及完整的构建过程。

主要改进包括:

消除或标准化时间戳

文件列表、包元数据等内容的稳定排序

一致的构建环境,包括调试路径与区域设置

在诸如文件系统镜像创建工具 mkimg(1) 等构建工具中实现可重现产物支持

可重复构建增强了整个软件供应链的完整性与透明度。它能够实现可验证的信任、改进调试与审计流程、简化持续集成,并有助于长期可维护性。

现在,FreeBSD 可以在无特权容器或受限环境中运行持续集成系统与自动化构建基础设施。在本地系统上,贡献者们也能够无需提升权限即可完整构建 FreeBSD RELEASE 版本。

FreeBSD 现已能够在无需 root 权限的情况下安全、可重现地完成构建。它更快、更安全、更透明——让任何人、在任何地方,都能以信任的方式构建 FreeBSD。

原文链接:OpenZFS Cheat Sheet

作者:Benedict Reuschling ([email protected])

原发布时间:2025 年 3 月

单个磁盘

无冗余,挂载为 /mypool,无需在 /etc/fstab 中添加条目。

条带(RAID-0) 无冗余,任意一块磁盘损坏都会导致数据全部丢失。性能高,可用容量为所有磁盘总和。

镜像(RAID-1)

可承受一块磁盘损坏,VDEV 在 zpool status 输出中显示为 mirror-0,可并行读取所有磁盘,写入速度较慢,总容量低于 RAID-0。

单奇偶校验(RAID-Z1)

至少需要 3 块磁盘,可承受 1 块磁盘损坏,奇偶校验信息分布在所有磁盘上,读写速度较快,性能相当,容量约为 66%。在 zpool status 输出中显示为 raidz1-0 VDEV。

双奇偶校验(RAID-Z2) 每个 VDEV 可承受 2 块磁盘损坏,比 RAID-Z1 慢,至少需要 4 块磁盘,可用容量约为 50%。

RAID10 至少需要 4 块磁盘,每个 VDEV 可承受 1 块磁盘损坏,读速快,写速为单个磁盘的一半,容量为 50%。是冗余性、容量和性能的良好折中方案。

三奇偶校验(RAID-Z3) 比 RAID-Z2 稍慢,每个 VDEV 可承受 3 块磁盘损坏,至少需要 5 块磁盘,可用容量约为 40%。

显示存储池状态【包括磁盘配置、错误信息、适用的更新、上次 scrub 时间(若有)】

显示存储池容量、已用空间和可用空间

显示存储池 I/O 统计信息

选项:

-v 显示各个设备

-w 显示 I/O 延迟

-r 显示请求大小直方图

显示存储池的管理命令历史

选项:

-l 详细格式

-i 仅显示事务组等事件

获取存储池属性及其值,并可使用 zpool set 修改默认值

当数据不再适合存储在 ZFS 主内存缓存(ARC:自适应替换缓存)时,L2ARC 充当快速读取缓存。读取请求将由 L2ARC 处理,需使用高速存储设备(如闪存)才能获得显著效果。使用 cache 关键字将设备添加到存储池。

将同步写入转换为异步写入(不影响读取),使应用程序能更快确认数据已写入,类似于数据库事务日志。当写入完成并存储到底层存储介质后,ZIL 将被清除。ZIL 需要快速存储设备,但无需大容量。使用关键字 log 将设备添加到存储池。

备用盘在替换故障磁盘之前不会参与 I/O 操作,可以由手动操作或外部故障管理软件触发替换。使用关键字 spare 添加备用盘。

为单磁盘存储池设备 /dev/nda0 添加镜像磁盘 /dev/nda1:

将存储池中的故障磁盘 /dev/nda2 替换为设备 /dev/nda3:

完成 I/O 操作后,从文件系统层次结构中卸载存储池。可在其他系统上导入以恢复存储池状态。

将存储池导入当前系统。

扫描 ZFS 存储池标识

通过 ID 或名称导入存储池

重命名存储池

在不同路径下挂载已导入的存储池(防止覆盖现有存储池)

数据集位于存储池之上,并占用其空间。访问方式如下:mypool/data。每个存储池创建时,都会默认生成一个与其同名的顶级数据集。例如,执行以下命令:

将创建一个名为 test 的存储池和数据集,顶级数据集将挂载为 /test,并可包含子数据集。

创建一个名为 ds 的新数据集,大部分属性继承自父数据集:

创建多个数据集:

列出已用空间、可用空间和挂载点

按 ZFS 路径显示数据集

列出数据集及其子数据集

限制显示数据集的层级深度

仅显示数据集名称

移除输出头部

修改显示顺序

按列排序

倒序排列

列出每个数据集及其子数据集的可用空间和已用空间,包括快照和任何预留空间:

推荐:使用该命令代替 df -h。

重命名数据集或在存储池层次结构内移动数据集,类似于 Unix mv 命令:

模拟销毁(不会执行实际删除):

输出:

执行销毁并显示结果:

输出:

递归销毁数据集及其子数据集:

数据集通过继承父数据集的大部分属性来提高灵活性。子数据集可根据需要覆盖这些属性。仅可更改 SOURCE 列中的默认属性,存储池的属性规则相同。

多种方式可以查看存储池和数据集的属性:

查看存储池的属性

查看数据集的属性

查看单个属性(容量)

查看多个属性(容量与健康状态)

禁用访问时间更新(可提高性能):

更改挂载点:

可为数据集定义自定义属性(key=value),数据集会继承这些属性,但可更改其值。

创建自定义属性:

列出自定义属性:

重置属性值(继承父级值):

删除自定义属性(递归删除):

ZFS 在数据存储时会计算并存储校验和,覆盖整个数据集层次结构。I/O 错误、驱动故障、内存损坏、损坏的电缆等因素可能导致校验和不匹配。

如果存储池具有足够的冗余(如镜像或 RAID-Z),ZFS 可以检测到这些错误并自动修复(自我修复)。

建议 每月运行一次 Scrub,重新计算校验和。如果发现数据损坏,ZFS 会从冗余 VDEV 获取正确的数据并修正错误。

启动 Scrub:

查看 Scrub 进度和错误信息:

ZFS 无需 fsck,因为 ZFS 自带数据完整性检查机制。

ZFS 卷使用连续的存储池空间,并可通过 iSCSI 在网络上导出。当使用非 ZFS 文件系统格式化卷时,该文件系统仍可自动利用 ZFS 的底层功能。

创建一个 10GB 的 ZFS 卷:

稀疏卷是 超分配 的卷,不会立即占用预留空间,而是随着数据的增长逐步填充。

创建一个 1PB(1 PB)稀疏卷:

每个数据集默认可以使用整个存储池的空间。配额用于限制数据集的最大存储量。ZFS 严格 执行配额限制,任何超出配额的写入都会被阻止。

ZFS 默认无配额。可使用 zfs set 命令为特定数据集设置配额:

该配额适用于该数据集及其子数据集(包括未来创建的子数据集)。这些数据集 共享 配额总量。

如果仅想限制 父数据集本身,不影响子数据集,则使用 refquota:

限制特定用户的存储空间:

限制某个用户组的存储空间:

查询数据集的配额:

查询 refquota:

查询用户配额:

查询组配额:

将数据集的配额取消(refquota 也同样适用):

预留(Reservation)确保存储池中一定量的空间始终可用,不受其他数据集占用。这减少了存储池的可用空间,但可以防止单个数据集占满整个池,有助于容量规划。

使用 reservation 属性设置数据集的预留空间:

预留空间 会被子数据集继承。如果只想对该数据集本身生效,而不影响子数据集,则使用 refreservation:

查看数据集的预留空间:

查看 USEDREFRESERV 列中的预留空间:

将 reservation 或 refreservation 设为 none:

快照提供了一种 快速保存数据集只读状态 的方法,可用于恢复数据集到特定时间点的状态。无需回滚整个快照,也可以单独恢复其中的文件。

ZFS 通过 .zfs 目录提供只读访问,可从快照中读取文件。

创建快照:

简写命令:

递归创建快照(包含所有子数据集):

列出所有快照:

列出数据集及其所有子数据集的快照:

written 属性显示自上次快照以来写入的数据量。

配合 used 和 referenced 属性可以直观查看存储池空间使用情况:

使用 zfs diff 比较当前数据集与某个快照之间的更改:

输出说明:

对比 两个快照 之间的更改:

回滚操作会 丢弃当前数据集的状态,恢复到指定快照的状态。所有在该快照之后创建的数据 都会被删除。

如果要回滚到更早的快照,必须先使用选项 -r 删除所有中间快照:

可将快照 以只读方式 挂载到文件系统:

建议先执行 模拟删除(选项 -n)查看即将删除的内容,配合 -v 显示详细信息:

如果确认无误,去掉 -n 选项执行删除:

删除指定快照及其所有子快照:

假设快照列表如下:

删除快照 @b 至 @d(含 @d):

删除 @b 及其后所有快照:

ZFS 能为快照创建 保护标记(tag),被标记的快照不能删除。可以对一个快照添加 多个 保护标记,只有 所有标记都被移除 后,快照才可以删除。

克隆是 可写的快照副本,创建的克隆数据集 包含原快照的所有数据。

克隆数据集的 origin 属性指向其 来源快照:

ZFS 不允许删除 有依赖克隆的快照。要删除原快照,必须 先提升克隆为独立数据集(promote):

此时:

origin 属性消失

该快照成为克隆的新基础

原快照可安全删除

可像删除普通数据集一样删除克隆:

ZFS 支持数据集加密,每个数据集可以有独立的密钥。一些元数据仍然保持未加密状态,以便执行 scrub 等操作。

设置数据集的加密密码:

获取密钥状态:

解锁数据集:

ZFS 允许将 ZFS 命令的权限 委派给非 root 用户。

授予用户 joe 对 atime 属性的修改权限:

移除 joe 的 compression 权限:

授予 mygroup 组 atime 属性权限:

授予 jill 允许其他用户管理数据集权限的权限:

创建权限集合 @myset,包含 mount、snapshot、rollback 和 destroy 权限:

将 @myset 赋予用户 jill:

ZFS 能以字节流的方式 本地和通过网络传输快照,可用于备份。

要恢复快照,可使用 zfs receive,并通过 -v 选项显示详细信息:

显示传输详细信息:

直接通过管道传输快照数据:

使用 SSH 传输快照到另一台主机的 ZFS 池:

允许 sender 用户发送数据集:

接收方 receiver 需要额外的权限:

作者:𝚟𝚎𝚛𝚖𝚊𝚍𝚎𝚗

2018/08/24

注意

注:15.0-RELEASE 中仅存在命令 bectl。

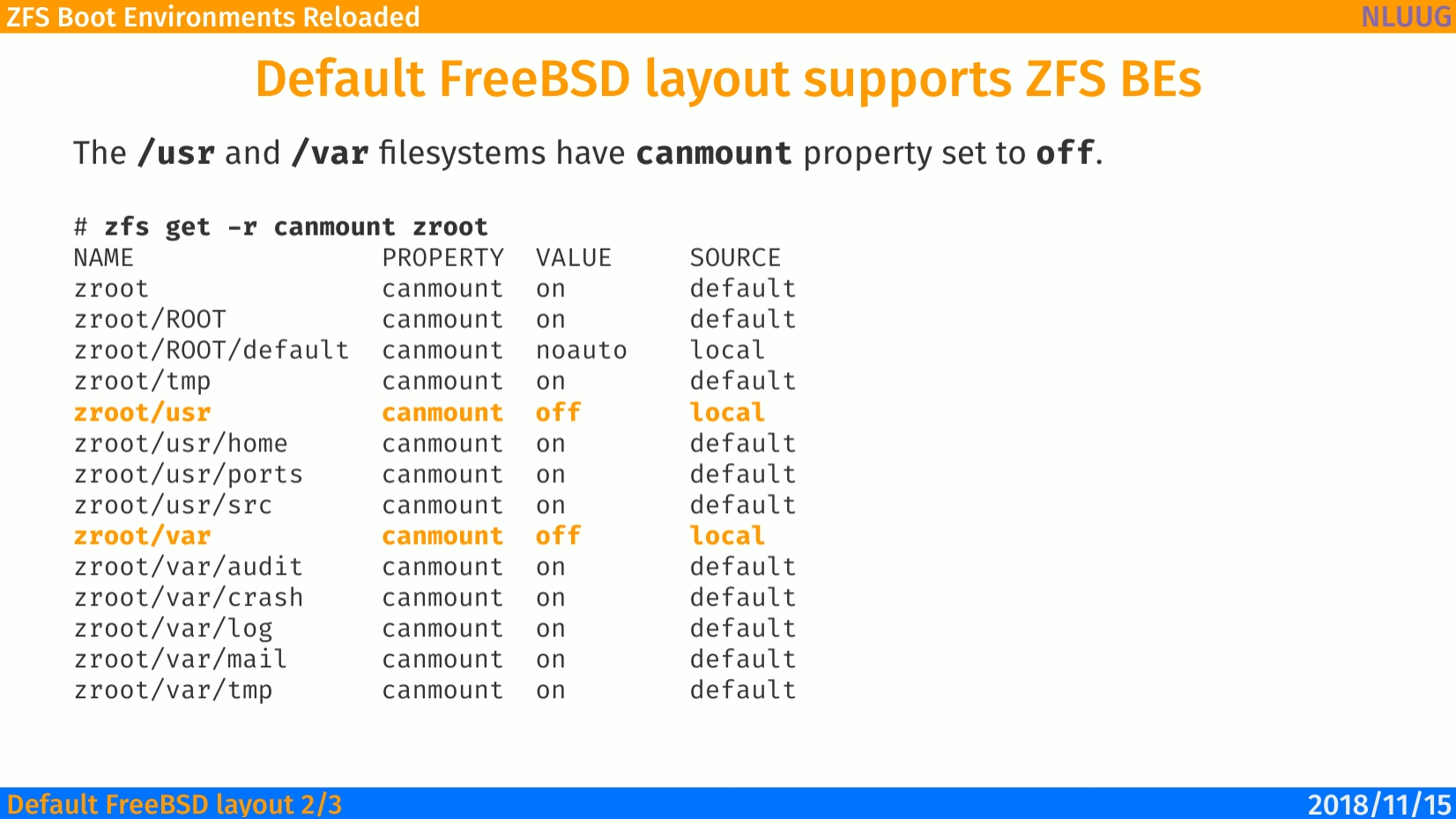

大约一个月前,我有幸在 上做了关于 ZFS 启动环境 的演讲。在演讲的最后,我提到了在 FreeBSD 上管理 ZFS 启动环境 的工具发展历史。

Pawel Jakub Dawidek——他也参加了 PBUG #3 会议——建议我应该尝试将 beadm 纳入 FreeBSD 基本系统。我也从很多 beadm 用户那里听到过这个想法,他们反复询问为什么 FreeBSD 基本系统没有内置 beadm。因此,在 PBUG #3 结束后,我正是做了这件事。我创建了新的 PR————令我(惊喜地)发现,他们将新工具 bectl 内置到了 FreeBSD 基本系统!现在,我们的 ZFS 启动环境 工具家族中新增了一员——工具 bectl。

当然,我仍会维护和更新工具 beadm,它仍可通过 FreeBSD Ports 中的 获取。因为该工具是用 POSIX /bin/sh 编写的,所以调试快速且易于修改。简单来说(TLDR):bectl 是用 C 语言实现的 beadm,它已引入到了 FreeBSD 基本系统,这意味着它将成为 FreeBSD 12.0-RELEASE 的一部分。目前 bectl 已经可以在 12.0-ALPHA2 镜像中使用。

新的 bectl 工具还处于非常早期的阶段,目前(尚未)能完全替代工具 beadm。下面是 bectl 和 beadm 工具使用信息的简单对比。

……以及新的 bectl 工具。

例如,bectl 目前无法重命名正在使用/已挂载的启动环境,而 beadm 可以。

可以通过命令 zfs rename -u ... 重命名挂载到 / 的 ZFS 数据集(这正是 beadm 在底层所做的操作),作为 bectl 工具的替代方案。

随后它会像平常一样以新名字显示在 bectl 下,如下所示:

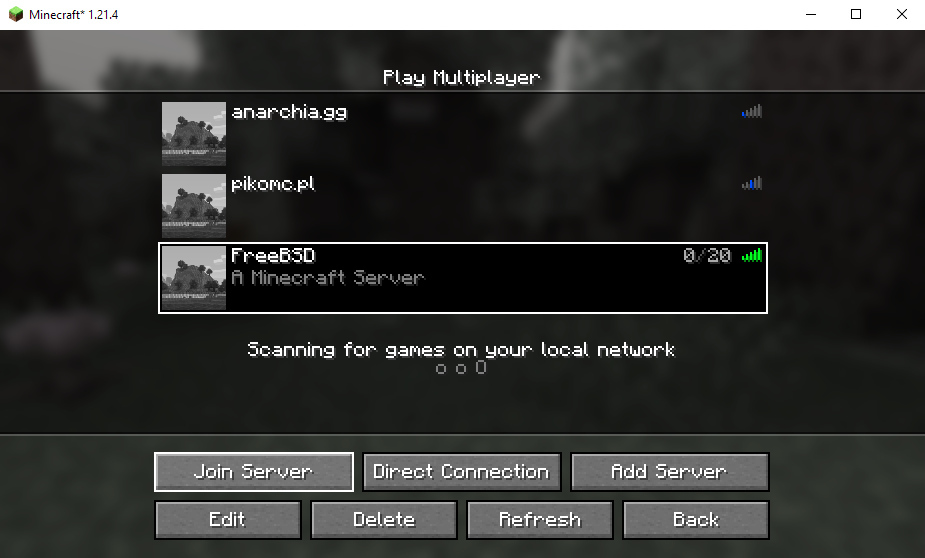

bectl 相较于 beadm 的一个很棒的新功能是可以在指定的启动环境中动态创建 FreeBSD Jail。

下面展示 bectl 创建 FreeBSD Jail 的实际操作。

如果你从 beadm 迁移到 bectl,你也需要更加小心,因为 bectl 不会让你进行确认 :🙂:

例如,beadm 工具会在销毁指定的启动环境前询问你是否确认。而 bectl 工具则会直接删除,不会在屏幕上出现任何提示。

bectl 缺少的功能之一是 Ansible 插件支持。beadm 支持 Ansible 插件,因此如果你希望使用该配置管理工具,那么使用 bectl 时就需要退回到 原生 Ansible 模块 :🙂:

好消息是 beadm 和 bectl 可以在同一台主机上共存,所以你不必二选一。你仍然可以用 beadm 工具处理日常任务(或用于 Ansible 模块),而用 bectl 来处理 jail/unjail 等选项。

我认为随着时间推移,bectl 会增加所需功能,而将这样的工具纳入 FreeBSD 基本系统无疑是个受欢迎的补充。

文章被收录在 集中。

感谢分享!

最后,我有时间在更新的 FreeBSD-12.0-ALPHA6 版本中再次测试新的 bectl 命令,看是否有改进。

现在在无参数调用时,bectl 不会显示缺少命令的提示。

可以使用 bectl 命令重命名当前正在使用的启动环境。

我注意到的最后一点是,bectl jail 命令在退出后不会保持 Jail 处于启用/运行状态,虽然只是外观上的变化,但很重要。

最后,最简单的迁移路径是创建一个简单别名:

… 或针对 (T)CSH shell:

作者:iconLiam Proven

2025 年 5 月 12 日

TrueNAS 依然活跃健康,但 iXsystems 已将重点转向基于 Linux 的 SCALE 版本。对于仍然坚持使用 CORE 的 FreeBSD 忠实用户来说,新的竞争者正在崛起:zVault。

zVault 项目 是一款基于 FreeBSD 13.3 的全自由开源操作系统,专为网络附加存储(NAS)服务器设计。该项目刚刚发布了 第二个预览版本,解决了首个预览版本中存在的一些知识产权问题。目前这仍是预览版本,我们绝对不建议将任何重要数据存储在上面,但这是一个令人鼓舞的信号。

正如我们 的,iXsystems 已将其基于 FreeBSD 的 NAS 操作系统 TrueNAS CORE 转入维护模式。其继任产品是 ,该版本以 Debian Linux 作为底层操作系统,而非 FreeBSD。公司强调,“没有人会因为转向 Debian 而被‘遗弃’”,这是它对 The Register 旗下 Blocks & Files 网站的说法。事实上,借助 ZFS 的 ——完整且可启动的操作系统快照——甚至可以在原地将 FreeBSD 版本迁移到新的 Linux 版本。

但如果你不想在存储服务器上运行 Docker 容器,或者不想将存储集成到 Kubernetes 集群中,那么好消息来了:zVault 已经接手了 TrueNAS CORE 的最终 FreeBSD 版本。

zVault 在二月底发布了 ,但 iXsystems 的 Kris Moore 针对此版本 ,声称其中包含了 iXsystems 的知识产权,随后 zVault 项目撤回了该 ISO 镜像。现在,zVault 团队正在努力剥离 iXsystems 的残留部分,移除所有剩余的专有文件,力求打造纯自由开源版本。

FreeBSD 博主 Vermaden 发布了更新,表达了一些 FreeBSD 社区成员对 iXsystems 此举的看法,标题为“”。这篇更新是对他们去年发布的文章“”的补充。文章中附带了一张截图,显示第一个版本中有超过 50 个文件涉及了 TrueNAS 企业许可协议的内容,。

zVault 项目主页上的 相对简单。第一步:发布一个可用版本;第二步:发布稳定版本;第三步是更新到 13.5 版本;第四步则是在此基础上切换到当前的 FreeBSD 14。

与此同时,还有 ,它基于早期的 FreeNAS 版本继续开发,早于 iXsystems 的介入,没有后者投入的现代化改进。它的部署比 TrueNAS CORE 要复杂些,网页界面也明显不如 TrueNAS CORE 精致,但它依然存在,能用,并且持续获得更新。 ®

原文地址:Sovereign Tech Fund to Invest €686,400 in FreeBSD Infrastructure Modernization

2024 年 8 月 26 日

投资将加速零信任构建、软件物料清单(SBOM)、安全工具和开发者体验的提升

2024 年 8 月 26 日,科罗拉多州博尔德市 致力于推动开源 FreeBSD 操作系统发展及支持社区的 FreeBSD 基金会宣布,德国主权科技基金(Sovereign Tech Fund,STF)已同意向 FreeBSD 项目投资 68.64 万欧元,以推动改进基础设施、安全性、合规性及开发者体验。

由 FreeBSD 基金会组织和管理的这一工作将于 2024 年 8 月开始,并持续到 2025 年,主要涉及以下五个关键项目:

零信任构建:改进工具和流程

自动化 CI/CD:优化软件交付与操作

偿还技术债务:实施工具和流程以减轻技术债务

安全控制:现代化、加固安全工件,如 FreeBSD Ports 和软件包,助力合规性

改进 SBOM:优化和实施 FreeBSD 软件物料清单(SBOM)的新工具和流程

开发者是每个开源项目的核心。主权科技基金对 FreeBSD 基础设施的投资将确保开发者的一流体验,同时维护和扩展 FreeBSD 以其闻名的安全性和数字主权。

德国主权科技基金委托的工作与美国国家网络总监办公室(ONCD)于 2024 年 8 月 9 日发布的 密切相关。该报告整合了 2023 年有关加强开源软件生态系统安全的关键优先事项的反馈意见。通过增强安全控制和 SBOM 工具,FreeBSD 基金会帮助确保 FreeBSD 在改进漏洞披露机制和软件安全基础方面处于前沿。

“主权科技基金很高兴赞助 FreeBSD 项目,”德国主权科技基金联合创始人 Fiona Krakenbürger 表示。“这一针对关键数字基础设施的投资将加速 FreeBSD 的现代化,提升安全性并改善开发者体验。FreeBSD 的广泛应用意味着这些改进将在全球公共部门、研究领域以及商业用户中产生深远影响。我们很高兴为其持续现代化做出贡献,以更好地服务于公共利益和 FreeBSD 社区。”

“我们非常感谢主权科技基金的这笔重要投资,这将进一步提升 FreeBSD 开发者和用户的安全性及基础设施。”FreeBSD 基金会执行董事 Deb Goodkin 表示,“在过去的 30 年中,FreeBSD 项目始终处于开源安全性、兼容性和可靠性的前沿。各国政府越来越认识到开源项目如 FreeBSD 在共享数字基础设施中发挥的重要作用。这项主权科技基金委托的工作将为面临新法规的商业用户,以及公共部门、学术界和个人用户,提供必要的透明度、可审计性和信任。”

主权科技基金()支持开放数字基础设施的开发、改进和维护,以服务公共利益。其目标是可持续地加强开源生态系统,关注安全性、兼容性、技术多样性以及代码背后的人。主权科技基金由德国联邦经济事务和气候行动部(BMWK)资助,并由德国联邦颠覆性创新署(SPRIND)主办和赞助。

如何参与:

FreeBSD 基金会承诺保持透明和协作的沟通。将通过已建立的公共渠道发布全部公告和更新。如有问题或者希望参与潜在的咨询委员会,为主权科技基金资助的工作提供反馈和指导,请联系 [email protected]。

FreeBSD 基金会是一家 501(c)(3) 非营利组织,致力于支持 FreeBSD 项目和社区。基金会接受个人和企业的捐赠,用于开发功能、雇佣软件工程师、改进构建和测试基础设施、通过线上和线下活动宣传 FreeBSD,以及提供培训和教育材料。基金会还代表 FreeBSD 项目处理法律事务,是合同、许可和其他法律安排的公认实体,完全依赖捐赠支持。了解更多信息,请访问 。

发布日期:2023-8-24

译者:ykla & ChatGPT

自从 2005 年谷歌编程之夏项目创立以来,FreeBSD 项目很自豪地参与其中。随着 2023 年季节即将结束,基金会请几位我们的学生分享更多关于他们自己以及他们与该项目合作经验的信息。

问:请简单介绍一下你自己,以及你在教育旅程中的进展。

我是 Soobin Rho,这是我在南达科他州的奥古斯塔纳大学的第三个学年,预计于 2025 年毕业。我主修哲学、数学和计算机科学。

我出生于韩国,在迪拜长大,几年前来到美国上大学。我的目标是白天在一家有使命感的优秀公司工作,然后在空闲时间做我真正关心的事情,比如为环境和可持续性开展开源项目。

问:你以前有参与过谷歌编程之夏项目吗?

没有,2023 谷歌编程之夏是我第一次参与。我是在 Hacker News 上第一次听说谷歌编程之夏的。其中一条评论提到 FreeBSD 是参与的开源项目之一。所以,我就申请了。我从 FreeBSD 维基的谷歌编程之夏项目创意列表中选择了我的项目。

问:你为什么想与 FreeBSD 合作?

我尝试过很多操作系统(虽然我不会逐一列举)也尝试过很多桌面环境。然而最终,至少目前来说,我决定我最喜欢的编码环境是没有桌面环境,只有终端的 FreeBSD 加上 vim 和 tmux。

当然,每当我需要使用图形界面时,我会不时地回到其他操作系统。尽管如此,它就是感觉对了。我所有的开发工作都是通过 FreeBSD 进行的。加入 2023 谷歌编程之夏是我第一次为 FreeBSD 做贡献,但我也打算继续作为贡献者,并继续维护 mfsBSD 集成。

问:请简要介绍一下你的谷歌编程之夏项目。

说到 mfsBSD,这是由 Matuska 于 2007 年创建的,mfs 代表内存文件系统。基本上,一旦你在系统中安装了 mfsBSD 并引导到它,整个操作系统现在都在内存文件系统下运行。这意味着你现在可以做很多事情,比如恢复操作和系统诊断。特别是,我对 mfsBSD 的最喜欢用途之一是用于我的一台只有一块硬盘的笔记本电脑。我可以在硬盘中引导 mfsBSD,然后在我安装了 mfsBSD 的特定的硬盘上安装 FreeBSD。由于 mfsBSD 中的每个文件都被移动并加载到内存文件系统中,甚至可以删除原始磁盘,并使用 mfsBSD 中的 bsdinstall 完全覆盖为全新的 FreeBSD 实例。

我的项目将 mfsBSD 集成到 FreeBSD 发布工具集中,这样 mfsBSD 镜像(.img 用于光盘,.iso 用于光盘)现在将在 FreeBSD 主页上提供。【注 1】

问:到目前为止,你从这个经验中学到了什么?

在接手这个项目之前,我对 MAKE(1) 一无所知。阅读 /usr/src/Makefile 和 /usr/src/release/Makefile 对我帮助很大。此外,阅读 /usr/src/release/Makefile.vm 非常有价值,事实上,我很多的代码都是基于这些 make 文件的。

问:与 FreeBSD 项目合作的经历如何?

有趣而令人兴奋!每周与我的导师 Joseph Mingrone 和 Juraj Lutter 进行会议很有趣。看到我的代码生成了我自己可以使用的 mfsBSD 镜像,以及为所有需要的其他人生成的镜像,这让我感到兴奋。

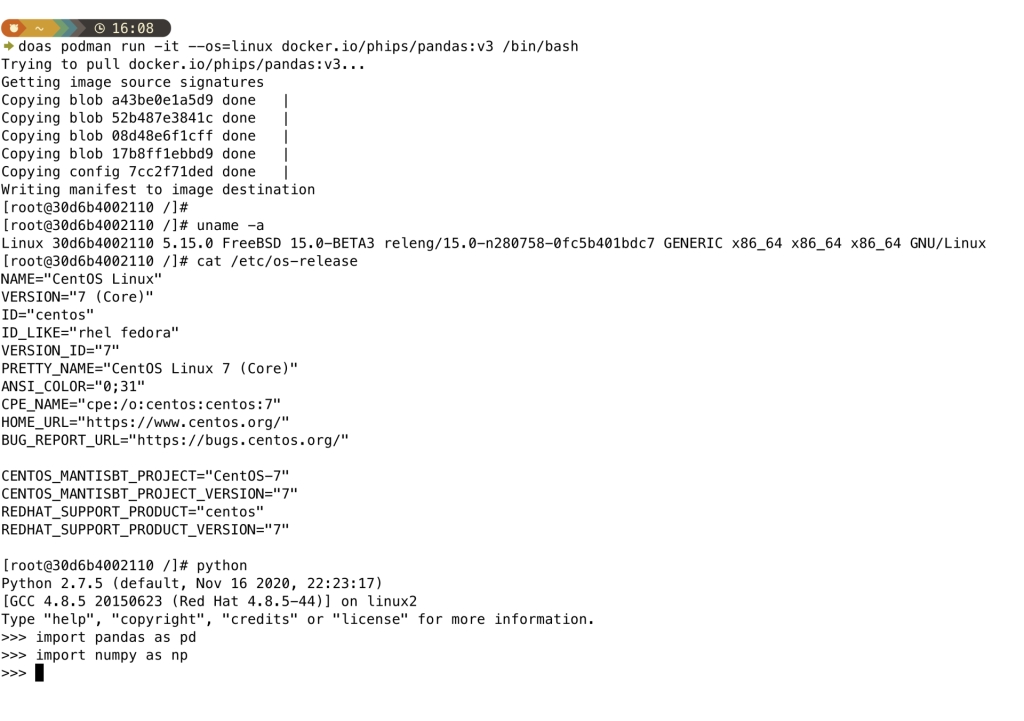

发布日期:2025 年 11 月 4 日

FreeBSD 已被纳入 Open Container Initiative(OCI)运行时规范 的 1.3 版本中,成为官方支持的平台。该版本于 2025 年 11 月 4 日发布。这一里程碑标志着 FreeBSD 的重大成就,体现了社区志愿者多年来为将云原生容器技术引入该平台所做的不懈努力。

FreeBSD 纳入了 OCI 运行时规范,是个分水岭式的时刻,使 FreeBSD 成为现代云原生工作负载的一级平台。官方的 OCI 支持意味着 FreeBSD 用户现在可以放心地利用完整的容器工具和编排平台生态系统,因为他们使用的是标准化、厂商无关的规范。对于已经在生产环境中运行 FreeBSD 的组织来说,这为采用符合行业标准的容器化应用部署策略打开了大门,使 FreeBSD 成为云基础设施、边缘计算和企业部署的更具吸引力的选择。

新增的云原生容器支持,进一步强化了 FreeBSD 已经非常成熟的虚拟化能力,尤其是强大的 FreeBSD jail 技术——它已成为 FreeBSD 二十多年来的基石。实际上,FreeBSD 上的 OCI 容器是通过 jail 作为底层隔离机制实现的,将 jail 的安全性和资源管理优势与符合 OCI 标准的容器可移植性和生态系统优势结合在一起。这种技术结合为 FreeBSD 用户带来了两全其美的体验:既有 jail 所具备的轻量、安全隔离,又拥有容器在现代软件开发中广泛普及的标准化工具链和镜像格式。

这一成就凝聚了由志愿者 Doug Rabson 领导的长期开发工作,并得到了来自 OCI 社区、FreeBSD 项目以及 FreeBSD 基金会众多贡献者的支持与合作。实现官方 OCI 支持的历程包括以下几个关键里程碑:

2021 年:Samuel Karp 发布了 runj,这是 FreeBSD 的首个 OCI 运行时,并支持 containerd,证明了在该平台上运行 OCI 容器的可行性。

2022 年:Doug Rabson 为 Buildah 和 Podman 添加了 FreeBSD 支持,这两个关键的容器管理工具的改进要求对 FreeBSD 内核进行重要修改,以满足 OCI 运行时规范的要求,为今天的正式认可奠定了基础。

2024 年:Dave Cottlehuber 领导将 FreeBSD 官方 OCI 镜像纳入的工作,首次出现在 FreeBSD 14.2 中,可在 Docker Hub 和 GitHub Container Registry 上获取这些镜像。

2025 年:Doug Rabson 领导将 FreeBSD 作为平台添加到 OCI 运行时规范中的工作,该支持在 v1.3 版本中正式提供。

FreeBSD 基金会借此机会感谢 Samuel Karp 与 Doug Rabson 在推动此项计划中所付出的不懈努力,同时向所有为使 FreeBSD 成为完全受支持的 OCI 平台而作出贡献的人员致以诚挚谢意。

随着官方 OCI 运行时规范支持的确立,FreeBSD 比以往任何时候都更有能力满足现代基础设施与应用开发的需求。我们期待看到社区如何利用这一能力,在 FreeBSD 上构建创新解决方案。

确保最新动态:

发布日期:2023.9.7

译者:ykla & ChatGPT

FreeBSD 基金会继续与滑铁卢大学合作项目成功合作。自 2017 年以来,我们已经招募了 15 名实习生,其中一些人已经回来做过多次实习。我们还有两名实习生成为了正式的贡献者,许多人继续为项目做出贡献。今年夏季合作学生生是 Naman Sood,我们坐下来与他聊了聊,了解他以及他选择为 FreeBSD 工作的原因。

姓名: Naman Sood

问:请简要介绍一下自己以及你的教育经历。

我来自印度,2019 年来到加拿大就读滑铁卢大学,主修计算机科学。目前我已经读到了第四年的一半,计划于 2024 年春季毕业。

问:你已经参加了多少次合作实习?

FreeBSD 是我第五次的合作实习。

问:为什么你想要在 FreeBSD 基金会工作?

我一直喜欢编写与计算机硬件的内部机制有关且为其他程序提供良好接口的底层代码。FreeBSD 基金会为我提供了一个特殊的机会,可以实际参与到全世界的人们使用的实际系统的开发中,而这种工作正是我所热衷的。此外,在开源生态系统中工作的经历对我来说是一个难得的学习机会,使我更加自如地为我每天使用的软件做出贡献。

问:你希望从这个实习中学到什么?

我最想从这个实习中获得的经验是在一个真正的、可用于生产的操作系统内核上进行一些“hack”活动的经验。我所在大学的操作系统课程非常出色,但更多地是对整体概念的引导。它没有涉及到我认为使在底层级别工作变得有趣的许多复杂细节,而 FreeBSD 则为我提供了在这种环境下工作的实践和经验。

问:你目前在做什么工作?

我目前正在尝试将 FreeBSD 的 VPS 子系统()从 FreeBSD 10 移植到 14,具体来说,我正在考虑将 TCP 检查点和跨进程故障转移进行移植。例如,如果你有一个多进程的 Web 服务器,其中一个进程崩溃,它可以将其 TCP 连接移交给另一个进程。从客户端的角度来看,即使面对此故障,也可以继续正常运行。

问:到目前为止,你对 FreeBSD 的经验如何?

非常好!在这个大型的、由志愿者推动的开源软件项目中,自然会出现技术和社交方面的挑战。但这些挑战正是我来这里应对的,我在我的工作中得到了非常有益和愉快的经验。

原文:

作者:𝚟𝚎𝚛𝚖𝚊𝚍𝚎𝚗

发布时间:2020/11/18

在新款笔记本上使用 FreeBSD 时,有时你会发现自带的 WiFi 芯片不受支持……或者在 RELEASE 版本中尚未支持,而支持仅存在于你不想使用的开发版本 CURRENT 中。

这时,芯片 Realtek RTL8188CUS 就派上用场了。

作者:𝚟𝚎𝚛𝚖𝚊𝚍𝚎𝚗

发布时间:2021/02/23

我以强烈支持 ZFS 启动环境 而闻名……而这并非没有理由。我已经多次说明了支持的原因,但大多数(或全部)内容在这里被浓缩了————在我关于此的演示中。即将发布的 FreeBSD 13.0-RELEASE 看起来非常有希望。在许多测试中,它的速度几乎是 12.2-RELEASE 的两倍。哎呀!

详细测试可以在 网站上查看。由于我已经安装了 12.2-RELEASE,我想测试 13.0-BETA*,看看对我来说重要的功能——比如正常工作的挂起/恢复——在新版本中是否如宣传般正常工作。这正是使用

原文:

作者:iconLiam Proven

2025 年 4 月 28 日

先有操作系统,后建基金会——那么基金会到底在做什么?

采访过 许多开源自由软件项目由非营利基金会支持。FreeBSD 基金会就是其中一个例子,FreeBSD 基金会由 Meta 软件工程师 Justin T Gibbs 创立。他在接受 The Register 采访时谈到了 FreeBSD 的版权理念、基金会的职能以及其重要性。

原文地址:

发布日期:2023-8-29

译者:ykla & ChatGPT

自 2005 年以来,FreeBSD 项目一直以参与谷歌编程之夏计划为傲。随着 2023 季接近尾声,基金会要求我们的一些 GSoC 学生分享更多关于自己以及他们与项目合作的经验。

原文链接:

作者:Drew Gurkowski

译者:Canvis-Me & ChatGPT

2023 年 11 月 14 日

在上个月,我前往北卡罗来纳州的罗利参加了 2023 年的 All Things Open 大会。虽然基金会过去曾在展台设有工作人员,但这是我第一次亲自参加这个会议。我在会议前一天飞到了罗利,并在设置基金会展台之前有时间参观了这个城市。我结束了这一天,尝试了我的第一顿北卡罗来纳烤肉,真是让人满意!

原文链接:

发布日期:2023-8-29

译者:ykla & ChatGPT

自从 2005 年谷歌编程之夏项目创立以来,FreeBSD 项目很自豪地参与其中。随着 2023 年季节即将结束,基金会请几位我们的谷歌编程之夏学生分享更多关于他们自己以及他们与该项目合作经验的信息。

原文链接:

译者:Canvis-Me & ChatGPT

2023 年 11 月 2 日

FreeBSD 厂商峰会始终是一个绝佳的机会,让人更深入地了解公司是如何以及为何使用 FreeBSD。Metify,这家背后是屡获殊荣的 Mojo 平台的公司,将在今年的峰会上展示两款创新产品,为大家提供这样的机会。

Metify Mojo 是一个虚拟设备,可以从所有地方被发现、配置和维护服务器。Metify 的首席技术官 Ian Evans 将讨论 FreeBSD 在创建 Mojo 中的关键角色。

原文链接:

译者:Canvis-Me & ChatGPT

基金会执行董事 Deb Goodkin 在 中和《SD Times》的主编 David Rubinstein 一起谈论了 FreeBSD 的 30 周年纪念,以及这些年它是如何成长和变化的。

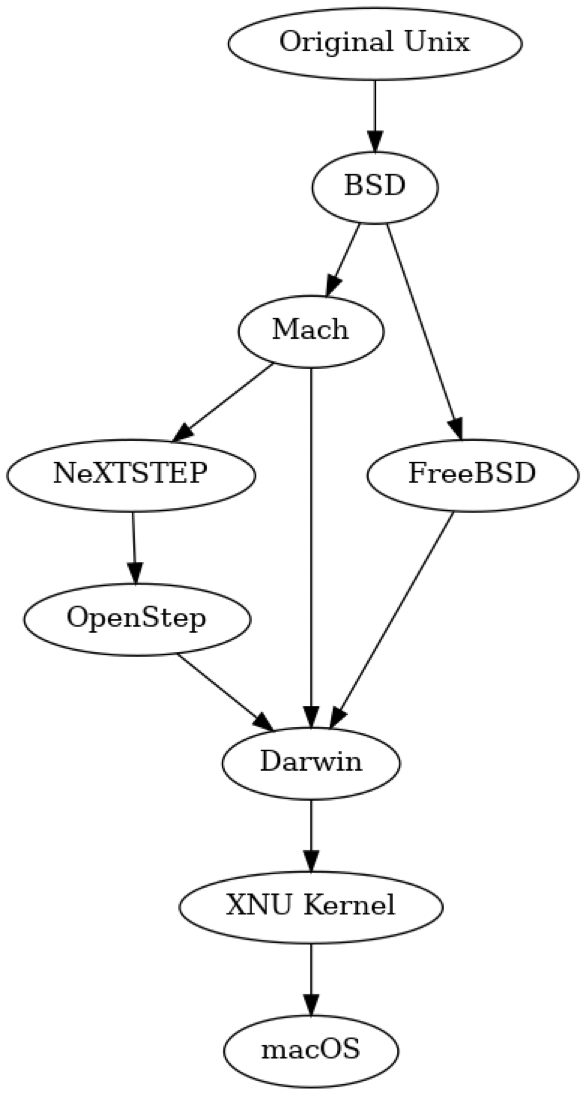

答: FreeBSD 的起源可以追溯到加州大学伯克利分校的计算机系统研究小组(CSRG),伯克利软件发行版(BSD)正是在 1970 年代作为该校的一个协作项目开发的,推动了开源运动的形成。到了 1990 年代初,BSD 遭遇了法律挑战,Linus Torvalds 后来也提到这正是他创建 Linux 的关键原因之一。那个时期,386BSD 出现,旨在将 BSD 引入 Intel 80386 处理器。FreeBSD 于 1993 年 6 月 19 日正式成立,作为 386BSD 的演进,重点关注性能、稳定性以及开放开发模式。

在早期,FreeBSD 不仅因其技术卓越而获得认可,还因为其独特的吉祥物——Beastie,BSD 小恶魔——而闻名,该形象经过皮克斯著名动画师 John Lasseter 的参与进行了精心完善。

从伯克利的起源到今天,FreeBSD 始终致力于打造所有人都能使用和学习的软件。正如 FreeBSD 最早的开发者之一 Marshall Kirk McKusick 博士所说:“FreeBSD 是‘复制中心(Copy-Center)’,而不是‘著佐权(Copy-Left)’——你可以去复制中心,根据自己的需要制作任意数量的副本,目的随意。”这种理念在 30 多年后依然成立。

FreeBSD 与类似的开源项目不同之处,还在于它能够在没有核心人物领导的情况下坚持和创新。根据设计,其治理结构不断演进,既引入新视角,又保持项目本身的稳定和稳步发展。这个项目让我这样的年轻大学生能够立刻参与贡献,学习对职业生涯至关重要的技能,最终加入核心团队,协助管理项目。我于 2000 年 3 月创立了 FreeBSD 基金会,因为我想确保 FreeBSD 的长期发展,使其能够为未来一代提供同样的机会。基金会提供财务和法律支持,推动基础设施改进,并支持 FreeBSD 的推广和开发。

问:自那以后,FreeBSD 最大的成功是什么?

答: FreeBSD 最大的成功之一是其作为“催化剂”的角色,为无数产品和创新提供了稳定且高性能的基础。得益于其宽松的 BSD 许可证,公司和开发者能够在 FreeBSD 之上进行开发,而无需受限于严格的义务,这使得它被广泛应用于从 PlayStation 游戏机到网络基础设施和云服务等各个领域。FreeBSD 的影响力不仅限于直接采用——它还为存储、安全和网络领域的技术进步提供了技术支撑。

安全是创新的关键领域,其中包括 Jail 功能,这种轻量级操作系统级虚拟化技术早于 Linux 容器成为主流,以及 Capsicum,这是一个细粒度的基于能力的安全框架,用于现代应用的沙箱保护。此外,英国剑桥大学的研究人员在 FreeBSD 上开发了 CHERI(能力硬件增强 RISC 指令集),它通过硬件支持的内存安全防止处理器级别的漏洞。

自然,围绕 FreeBSD 的关注大多集中在其技术创新上,而 FreeBSD 基金会则默默保障着使这些创新成为可能的稳定性和持续性。除了资助引人注目的项目,比如笔记本上的现代 WiFi 支持,基金会还负责关键但不显眼的工作:维护基础设施,管理安全披露,保护商标权,防范法律和监管风险。这些努力确保 FreeBSD 始终是安全且高质量的平台。当遇到时间紧迫或复杂的挑战——如安全审计或紧急漏洞修复——超出志愿者能力范围时,基金会会介入提供支持。正是这背后的工作,使得 FreeBSD 在全球开发者和组织中保持稳定可靠。

问:FreeBSD 现在的影响力如何?

答: FreeBSD 依然具有重大影响力,既作为一款完整的操作系统存在,也通过其广泛使用的组件发挥作用。其成功基于三大支柱:宽松的许可证、自我更新的项目结构,以及高度可靠且技术先进的软件。正因为如此,FreeBSD 被嵌入到无数技术中——驱动手机、游戏机、处理全球大部分互联网流量的路由器,以及工业控制系统。很可能你正在使用 FreeBSD 却未曾察觉。

例如,奈飞依赖 FreeBSD 来优化流媒体性能,向数百万用户传输高质量视频且延迟极低——单台服务器的速度可达 800 Gbps。除了娱乐领域,FreeBSD 的稳定性和先进的网络功能使其成为关键基础设施的首选。数据管理全球领导者 NetApp 以 FreeBSD 作为其 ONTAP 软件的基础,该软件支持多个行业——他们特别强调了与阿斯顿·马丁一级方程式车队的合作案例。此外,另一家基于 FreeBSD 静悄悄发展的市值数十亿美元的公司是倍福自动化。仔细查看其网站,可以看到他们如何将平台从老旧的 Windows CE 迁移到 FreeBSD。倍福高级产品经理 Heiko Wilke 表示:“从安全角度来看,一款持续活跃开发的现代操作系统是不可或缺的。”这些案例凸显了 FreeBSD 作为关键任务和高性能应用基础的多样性。

这仅是部分例子。FreeBSD 基金会不断发现该操作系统新的应用场景,并致力于将企业与开发者社区连接起来,推动更多创新。FreeBSD 支撑着许多当今技术的发展,因为它提供了一个强大且灵活的平台——正如最初在计算机系统研究小组创建的 BSD 一样。

问:FreeBSD 的程序开发社区是否出现了老龄化?如果没有,是如何避免这个问题的?

答: 尽管有一批经验丰富的核心开发者,FreeBSD 依然不断吸引新的年轻贡献者。作为一款完整的操作系统——包括内核和用户空间——它是学习操作系统工作原理的绝佳工具。通过 FreeBSD 基金会与滑铁卢大学的实习合作、开发用于教授操作系统基础的教育材料,以及 FreeBSD 项目 20 年来参与谷歌编程之夏,我们积极吸纳新贡献者。

主权技术机构(Sovereign Tech Agency)专注于投资开放数字基础设施以打造未来基础,最近委托 基金会推动基础设施、安全、合规和开发者体验的改进,重点简化用户首次为项目贡献代码的过程。

最后,FreeBSD 的项目结构使新贡献者能轻松找到自己的定位并产生影响。尽管业界普遍认为系统编程问题已被解决,但仍有重要且令人兴奋的工作待完成。FreeBSD 提供了理想的创新环境。通过平衡经验与新视角,FreeBSD 和 FreeBSD 基金会确保开发者社区保持活力并持续进化。®

我叫 Sudhanshu Mohan Kashyap,我去年刚刚获得了在皮拉尼比尔拉科学技术学院果阿校区的电气与电子专业的学士学位。目前,我在摩根大通担任初级分析员(SE1)。我热爱 Linux 和 FreeBSD,并且把很多空闲时间都用来玩 VPS 服务器。我对像 FreeBSD 这样的开源项目做贡献感到兴奋,也希望进一步提升我的技能。

问:你以前参与过谷歌编程之夏项目吗?

没有,这是我第一次参加谷歌编程之夏项目。

问:为什么想要与 FreeBSD 合作?

我是通过一个亲近的朋友,他曾经通过贡献 FreeBSD 的 ports 来初次接触到 FreeBSD 的。我对创建网站和服务器管理产生了浓厚的兴趣,通过托管 Minetest 服务器,我积累了相当多的知识。由于我的电气与电子背景以及基础设施工程方面的经验,我认为 FreeBSD 是一个很好的平台,可以结合我的技能并为一项著名的开源项目做出贡献。

问:请简要介绍一下你的谷歌编程之夏项目。

我的项目提案是为 FreeBSD 的引导加载程序创建一个 CI 测试工具。目前的脚本 full-test.sh 在所有支持的体系结构和组合上缺乏全面的测试。我计划用 Lua 重新编写此脚本,以便测试多个体系结构组合并生成关于损坏的组合和预期功能的报告。如果时间允许,我将把该脚本与现有的构建基础设施(如 Jenkins 或 Github Actions)集成,以提供全面的测试结果。

问:迄今为止,你从这次经历中学到了什么?

在 Warner Losh 的指导下,通过这次经历,我获得了宝贵的技术技能,包括部署服务器、Lua 编程和模块化脚本编写。我学会了在协作编码环境中进行详细项目规划的重要性,有效沟通的重要性,以及系统测试的重要性。在 Warner 的指导下,我成功配置了服务器,解决了设计问题,并通过深入测试提高了代码质量。这个过程不仅扩展了我的技术专长,还提高了我的问题解决能力和注重细节的能力,使我成为了一名更加熟练和适应性强的软件开发人员。

问:与 FreeBSD 项目合作的经验如何?

与 FreeBSD 项目合作是一次启发性的经验。来自 Warner Losh 等导师的反馈和指导对于完善我的项目提案非常重要。这个项目与我的兴趣和技能很好地契合,我很高兴能为这样一个著名的开源社区做出贡献。

嗨!我叫 Aymeric Wibo,目前正在比利时鲁汶天主教大学攻读计算机科学学士学位。

问:你以前有参与过谷歌编程之夏项目吗?

没有!这是第一次。

问:你为什么想与 FreeBSD 合作?

我已经将 FreeBSD 作为我的主要操作系统使用了 2 年多,之前我已经提交过一些补丁,因此我认为下一步自然的进展就是为 FreeBSD 做一些更有实质性的工作,特别是在今年的 FOSDEM 上简要会见了项目的一些成员之后。

问:请简要介绍一下你的谷歌编程之夏项目。

我的项目是使 FreeBSD 支持 BATMAN mesh 网络。BATMAN 是由 Freifunk 开发的一种路由协议,用于基于网络中立原则构建城市规模的开放 Wi-Fi 网络。

具体来说,这包括将 Linux 中的 batman-adv 内核模块移植到 FreeBSD(作为 batman_adv)。这利用了 LinuxKPI,这是一个将 Linux 调用转换为 FreeBSD 代码的内核接口,以及 FreeBSD 中的新 Netlink 支持。

问:你从这次经验中学到了什么?

学到了很多!

更具体地说,我对 Linux 和 FreeBSD 网络堆栈的内部了解更多,现在更加熟悉浏览它们各自的源代码并跟踪与网络相关的问题。我还学会了如何使用 FreeBSD 提供的出色内核调试工具(kgdb,dtrace,以及最重要的 printf ;))。

总体而言,在短时间内作为开发者取得了很大的进步,并获得了很多可迁移的经验!

问:与 FreeBSD 项目合作的经历如何?

非常棒!在开源项目上工作总是一种乐趣。FreeBSD 社区的人们反应迅速,乐于助人,我非常感激有一位导师(嗨,mmokhi@!)在我遇到困难时指导我。

我期待未来继续在 FreeBSD 上工作!

2025 年 7 月 11 日

作者:Mark Johnston

FreeBSD 基金会赞助我前往渥太华参加 BSDCan 2025 会议及 FreeBSD 开发者峰会。如往常一样,开发者峰会在 6 月 11 日和 12 日举行,为期两天,随后在 13 日和 14 日举办正式会议。按照惯例,我从多伦多乘火车前往渥太华参加 BSDCan,这次带来了我的 ARM Morello 台式机,以便在 Brooks Davis 关于 CHERI 的演讲中使用,并演示将其支持回溯到 FreeBSD。Ed Maste 善意地帮我运送了设备,这让我的行程轻松许多;回程时,我不得不将其放在超大行李箱中随火车携带。我以前从未尝试过这样运输台式机,当我回家后发现它仍然可以正常启动时,我感到相当安心。

开发者峰会的第一天主要以演讲为主,中间安排了充足的休息时间,方便大家交流或进行一些副项目开发。会议期间,我通常会在休息时间和晚上在 90U 的黑客休息室处理一个到两个小项目,这次是针对内核调试的 GDB 脚本,灵感来自与我们尊敬的 pf 维护者 Kristof 的讨论。撰写本文时,我还未完成会议期间想要完成的工作,但很快会完成。

第一天早上的主要亮点是例行的核心小组动态,会中 FreeBSD 核心小组的成员汇报了各类议题。特别引起我注意的是关于在 FreeBSD 项目中使用基于 LLM(大型语言模型)的编程工具的草案政策。简单总结,该政策禁止将 LLM 生成的代码纳入项目,但允许在开发过程中以其他方式使用 LLM,例如帮助审查补丁、撰写提交信息或其他非显式许可的内容。该政策旨在避免将来源不明的代码“污染”FreeBSD 项目,众所周知,许多 LLM 模型训练数据中包含与 BSD 许可不兼容的代码,目前法律上尚缺乏明确先例表明将其输出纳入项目是绝对安全的。

表面上看,这似乎是合理的政策:它试图在保持项目许可完整性(对重要的 *BSD 用户吸引力很大)与使用新工具辅助开发之间取得平衡。尽管近期 LLM 编程的热度略显夸张,我确实发现它们在某些工作类型中很有用[*]。在随后的讨论中,我对会议室中普遍持消极态度感到有些失望。然而,核心小组的做法公平公正,也与其他大型开源项目保持一致,我对未来几年开发者的动态很感兴趣。我的个人观点是——撇开许可问题——我们应鼓励资深开发者在愿意的情况下尽可能利用 LLM。长期从事 OSS 的开发者已经习惯于审查和修改非自己编写的代码,我认为这种怀疑精神足以对低质量 LLM 输出进行把关。

午餐后,Verisign 的 Rick Miller 发表了关于在核心互联网 DNS 基础设施中使用 FreeBSD 的深度防御策略的演讲。他讲解了操作系统多样性在提升安全性方面的作用,以及为什么 FreeBSD 是其中一个理想候选操作系统。作为此策略的一部分,Verisign 在其基础设施中同时使用 Linux 和 FreeBSD,并在不同操作系统上使用不同的应用框架,以进一步降低对单一技术栈的依赖。具体来说,虽然 Verisign 的应用在 Linux 上使用 DPDK,在 FreeBSD 上可以使用 Netmap 框架实现类似的底层网络硬件访问。Rick 还介绍了 Linux 与 FreeBSD 各自存在的内核安全漏洞,但我认为大多数 CVE 级别的内核漏洞高度依赖操作系统,尤其是内存安全漏洞。Verisign 对此策略的全面投入令人印象深刻,我希望未来能看到更多类似案例。

在 Rick 的演讲之后,我和其他 FreeBSD srcmgr(源代码管理)团队成员做了类似早晨核心小组动态的报告,介绍了源代码管理团队的工作及正在解决的问题。特别值得注意的是,我们呼吁潜水者(lurkers)加入团队并参与会议,即便不是正式成员,也能参与源代码管理的讨论及 bug/PR 分拣工作。我们收到了许多感兴趣的开发者反馈,现在几周后,源代码管理的双周会议参与人数从通常的四人增加到九人。

开发者峰会第二天,我参加了 Brooks Davis 有关 CHERI 的演讲,以及将其支持回溯到 FreeBSD 的动机。整个演讲使用我从多伦多带来的 ARM Morello 系统;KDE 桌面堆栈直到用于渲染幻灯片的 PDF 查看器都运行在纯 capability 模式下,所有 C 指针都用 CHERI 能力表示。在此模式下,许多内存安全漏洞会导致应用以确定性崩溃关闭,而非暴露给利用。Brooks 介绍了几个正在进行的商业 CHERI 硬件项目,通常基于 RISC-V,并讲解了从 CheriBSD 上游到 FreeBSD 的路径。CheriBSD 含有一些大规模改动,其中部分无法上游;混合模式下,内核作为典型 aarch64 二进制运行,同时支持纯 capability 用户空间应用。这些补丁较为 hack,需要对内核操作的所有用户空间指针进行显式标注。演讲中,Brooks 还展示了若干 CHERI 特性,尤其是 CheriBSD 的基于库的隔离(c18n)。

在主会议期间,我参加了不少精彩演讲,个人亮点包括:

ELF Nightmares, GOTs, PLTs and Relocations Oh My – John Baldwin 展示了 ELF 二进制执行过程中静态和运行时链接器使用的数据结构,涉及 PLT 函数调用间接跳转等复杂概念,并提供了出色的可视化演示,有助于理解。

ABI Stability in FreeBSD – ShengYi Hung 介绍了新工具 ctfdiff,可比较两个文件的 CTF(Compact C Type Format)数据,检测类型定义和函数签名差异,辅助判断内核变更是否影响出树内核模块的二进制接口。演讲后,围绕如何使用该工具展开了热烈讨论,我提出了比较内核模块与目标内核 CTF 类型图的方法,以减少误报。

Improvements to FreeBSD KASAN – Zhuo Ying Jiang Li 分析了 FreeBSD KASAN 实现的若干不足,并提出解决方案。KASAN 利用编译器插装和小型运行时组件检测内核内存安全漏洞。她指出两个主要问题:一是 UMA slab 中对象间未插入填充,二是已释放对象未隔离,这会降低 KASAN 检测 use-after-free(UAF,释放后重用漏洞)的能力。她提出通过修改 UMA 解决这些问题,并讨论了利用现有 UMA 特性进行优化的策略。我期待这些补丁尽快被上游采纳。

非常感谢 FreeBSD 基金会赞助我的此次行程。

[*] 不管怎样,此报告均未借助大型语言模型辅助撰写。

点击此处 可以观看弥撒的录制视频。

Michael "Mike" John Karels(1956 年 8 月 2 日 - 2024 年 6 月 2 日),享年 67 岁,来自伊甸草原。

Michael 于加拿大渥太华因突发心脏病猝然离世。仅余他挚爱的妻子 Theresa“Teri”(娘家姓 Spartz)仍在人世间;女儿 Sarah 及其男友 Ivan Munkres、姐妹 Colleen (Stuart) Lind、Mary Beth (Brad) Schleif 和 Katherine Karels、兄弟 Eugene (Ann) Karels 以及许多家人和朋友,包括他的父母 Patricia 和 Charles Karels 都在他之前去世了。

Michael 毕业于圣母大学(即诺特丹大学),取得微生物学学士学位,并在加州大学伯克利分校完成了研究生学业。在攻读博士学位期间,他接触到了计算机,使他的兴趣发生转向。他最终成为了一名软件工程师,并在 BSD UNIX 历史上扮演了重要角色,这是现代计算史上一个重要的里程碑。通过在伯克利大学的工作,他为早期互联网的实现做出了贡献,为现代网络奠定了基础。他是《4.4 BSD 操作系统的设计与实现》的作者之一,这是该领域的重要著作。”

在完成伯克利的学业后,他曾在多个组织担任高级首席工程师,包括风河公司、安全计算公司、迈克菲、英特尔和 Forcepoint。2021 年他退休了,并将时间和才能倾注于为 FreeBSD(一款免费操作系统)做志愿工作。尽管他在相关领域取得了成功并占据重要地位,但 Michael 被人描述为是一个非常谦逊、有耐心和善良的人,并且乐于与他人分享知识。”

除了在工作上取得的成功,Michael 还是他的家庭中的关键一员,他是个乐于奉献,能支撑的儿子、兄弟、丈夫及父亲。从小,他就承担着额外的责任,在许多方面带领、帮助和指导家庭成员,但他总是以善良、坚持和智慧来面对这些。

Michael 也是一位热情的环保主义者。他对自然的热爱始于早年与家人的野营之旅,其中在冰川国家公园独自过夜的经历成为他成长中的深层记忆。这份热情随着时间的推移而增长,成年后的他成为了许多环保组织的积极支持者,致力于对抗气候变化,并在当地参与清除植物入侵物种的工作。他和妻子最后一次同游国家公园是在 2023 年秋,他们观光了大峡谷和锡安国家公园。

多年来,他的爱好各异,比如音乐和摄影。他的音乐品味多样,从杰思罗·塔尔乐队到贝多芬再到戴夫·布鲁贝克。他对摄影的兴趣始于高中时期,他在其童年卧室里搭建了自己的暗室,并随之进入了现代摄影和数码单反相机时代。在圣母大学就读期间,他担任了校园广播电台的站长,白天播放古典音乐,晚上拍摄巡演的摇滚乐队。

Michael 原本期盼着在退休后的余生中进行编程、改善家居环境,并见证女儿从医学院毕业并成家。他的离世使家人和朋友乃至整个科技界都倍感遗憾。

6 月 18 日(周二)上午 11:00 在 Pax Christi 天主教社区举行基督葬礼,地址:Eden Prairie,12100 Pioneer Trail。

Michael 将安眠在 Pleasant Hill 公墓。

6 月 17 日(星期一)下午 5:00 至 8:00 在 Gearty-Delmore Park 殡仪馆(地址:St. Louis Park,3960 Wooddale Avenue South)举行追思会,其中包括下午 6:30 的回忆时光(弥撒前一小时在教堂举行)。

祭奠活动请优先考虑捐赠至 Free BSD 基金会;3980 Broadway Street; STE #103-107; Boulder, CO 80304 或捐款至环境保护基金会(EDF)。

-l 显示等待时间统计-q 显示队列统计

以只读模式导入存储池

尝试恢复最近销毁的存储池

@b 及之前的所有快照:+

新增文件

-

删除文件

M

修改文件

R

重命名文件(应用于目录时表示元数据更改)

它被用于许多设备和产品,但我们关心的是它的小型 USB WiFi 版本,非常小巧。

Realtek 公司甚至在 2011 年因其 802.11b/g/n 2.4GHz 1T1R WLAN 单芯片控制器(RTL8188CE/RTL8188CUS) 获得了 台湾绿能经典奖 2011,当时该芯片刚推出。

由于仅配备 1×1 天线并支持 802.11n,它的性能并不强——最高 150Mbps,仅单天线。

它体积也非常小,几乎不会从笔记本上突出来。

在连接时,它还会发出微弱的灯光。

下面展示它在 FreeBSD 上的使用情况。本文以 12.2-RELEASE 为例,但三年前在 11.1-RELEASE 上也是同样适用。

我的 ThinkPad W520 笔记本已经配备了 Intel 6300 WiFi 卡,3×3 天线,802.11n 标准,由 iwn(4) 驱动。

现在我们将连接到 Realtek RTL8188CUS 芯片,并查看 dmesg(8) 命令的输出。

……以及来自 usbconfig(8) 命令的更多信息。

它现在被列为 rtwn0,因为在 FreeBSD 上由 rtwn(4) 驱动。

现在让我们用这个 Realtek 芯片连接无线网络。我将创建 wlan1 设备,因为 wlan0 已经被另一张 Intel 6300 卡占用。

此时我们的网络二层(LAYER 2)应该已经连接,wpa_supplicant(8) 应在后台运行,wlan1 接口应显示 associated 状态。

现在使用 dhclient(8) 命令为网络添加三层(LAYER 3)并获取 IP 地址。

我们刚刚获得了 IP 地址 10.0.0.9。

最后一步是配置 DNS,然后使用命令 ping(8) 测试连接。

可用。

接下来,我使用 thunar(1) 文件管理器,通过 NFS 大文件传输测试了这块简单的单天线 Realtek 芯片的性能。

结果不算太差,但也算不上优秀。

从直接连接到 WiFi 路由器的局域网服务器复制文件到我的笔记本,速度约为 2.9 MB/s。我当时距离路由器 5 米。

从笔记本通过 WiFi 向直接连接到 WiFi 路由器的局域网服务器复制文件,速度约为 2.6 MB/s。仍然距离路由器约 5 米。

分别为 23.2 Mbps 和 20.8 Mbps。远低于单天线 802.11n 理论传输速度 150 Mbps……这很可能是 FreeBSD 无线栈的问题。

我认为这对于上网浏览已经足够,但通过 NFS 使用本地局域网资源可能会很痛苦。

相比之下,我的 Intel 6300 WiFi 卡在笔记本到路由器到服务器的复制速度为 5.5 MB/s,在服务器到路由器到笔记本的传输速度为 10.5 MB/s,分别为 44 Mbps 和 84 Mbps,而理论最大值为 450 Mbps。Intel 6300 和我的路由器均为 3×3 天线。

希望这些数字能接近 30 MB/s……

Realtek RTL8188CUS 芯片的另一个优点是它在树莓派等小型设备上表现良好。我个人在 树莓派 2B 上测试过,效果非常出色。

这款芯片的价格也非常诱人。基于它的产品随处可见。在 EBAY、全球速卖通 上都有出售,许多情况下价格低至 $2.50。

有时运费甚至比产品本身还贵 :🙂:

尽情享用。

Reddit 用户 Yaazkal 提醒我,FreeBSD 上的 rtwn(4) 驱动仍不支持 802.11n 协议。

它仍停留在 802.11g 的“中世纪”传输水平。

虽然我很少使用或安装 Windows 系统,但我发现了 Realtek RTL8188CUS USB WiFi 适配器的新用途……例如在 Windows 10 全新安装后,原有 WiFi 卡可能“无法使用”,因为没有可用驱动。

这时,这个小巧的设备就非常有用——只需插入,运行 Windows 更新 获取所需的驱动和更新,无需查找设备 ID 或从 USB 驱动手动安装。

在下面的示例中,我们将创建一个全新的 ZFS 启动环境,克隆我们当前的 12.2-RELEASE 系统,并在该 BE 中升级到 13.0-BETA3 版本……这样重启时只需一次,而不像典型的 freebsd-update(8) 升级流程需要三次重启。

我假设你已经安装了带 ZFS 的 FreeBSD 12.2-RELEASE(FreeBSD 默认 ZFS 安装),并且系统以 UEFI 或 UEFI+BIOS 模式安装。以下是所需的步骤。

我在这个过程中使用的是我的 sysutils/beadm,但你也可以使用 FreeBSD 基础系统自带的 bectl(8)。

我们还需要更新新的 FreeBSD loader(8) —— 通过这种方式可以更新 —— 感谢 @JeffSipek 的指点。

在我的系统中,FreeBSD 安装在 ada1 设备上。

有小概率你无法挂载 efi 分区。即使使用 fsck(8) 也无法解决此问题。

一些用户遇到的典型错误如下:

如果你遇到这个问题,首先将当前的 efi 分区备份,例如备份到 /BACKUP.ada1p1 文件。

现在我们将从零开始创建全新的 efi 分区。

现在你应该已经有了新的“可用” efi 分区。

最后一步是 reboot(8) 进入新的 13.0-BETA3 系统。

如果你发现新的引导加载程序无法加载你的新 FreeBSD,也可以选择将 /boot/boot1.efi 而不是 /boot/loader.efi 复制到 /mnt/efi/boot/bootx64.efi。

请记住,如果你从 geli(8) 加密系统启动,那么 /boot/loader.efi 是必需的,如果使用 /boot/boot1.efi 文件将无法启动。

完成。

现在你应该能看到全新的 FreeBSD loader(8):🙂

你现在可以享受最新的 FreeBSD 13.0-BETA3 安装。

同样的步骤将适用于即将发布的 FreeBSD 13.0-RC*(RC1/RC2/RC3)版本的更新,最终希望在 2021 年 3 月发布 FreeBSD 13.0-RELEASE。

你现在拥有最先进的 FreeBSD 系统,运行速度应该比 12.2-RELEASE 更快,同时你仍保留旧的 12.2-RELEASE Boot Environment,如果在 13.0 版本中遇到问题,可以回退。

在我的系统中,它看起来是这样的:

Space 列有点容易误导,因为它会计算例如快照占用的空间。要获取每个 Boot Environment 占用的精确信息,请使用 -D 选项。这样你可以分别查看每个 Boot Environment 的空间信息。

我会暂时保留 12.2-RELEASE Boot Environment —— 可能在 13.0-RELEASE 发布后一个月左右删除它,但如果你测试过所有需求,并且发现 13.0 能像 12.2-RELEASE 一样或更好地满足需求,那么你可以使用下面的命令删除旧的 Boot Environment。

一般来说,如果新 BE 名为 ‘13’ 无法启动(或在启动时挂起),只需选择你在升级前使用的旧 Boot Environment —— 也就是包含 12.2-RELEASE 的那个。

这样你就可以回到升级前可正常工作的系统。

如果这也失败了(或者引导加载程序损坏),那么下载 FreeBSD-13.0-BETA3-amd64-memstick.img 镜像,并用 dd(8) 命令写入 U 盘。

现在你有了 FreeBSD 13.0-BETA3 的 U 盘,可以从它启动并修复你的安装。启动后选择 LiveCD,在 login: 提示符下输入 root 并按 [ENTER] 留空密码。

接下来可以执行的操作取决于具体损坏情况,我无法预估每种可能的错误和修复方案。如果在升级过程中遇到任何问题,请通过你方便的方式联系我,我们会一起解决。

今天(2022/05/06)我发布了新版本 beadm(8) 1.3.5,带来了新的 chroot(8) 功能。它已经提交到 FreeBSD Ports 树的 263805 PR 中,所以预计很快就能获取到软件包。

你也可以直接这样更新 beadm(8):

现在讲更快的升级流程 —— 以下说明根据你使用的 shell 而定。

ZSH / CSH

SH / BASH / FISH / KSH

祝升级顺利 :🙂:

会议的第一天早早开始,基金会的合作与研究总监 Greg Wallace 带着一台由 Ampere 捐赠的 Ampere 2U 服务器亲自到场。不幸的是,我们在安装过程中遇到了问题,但即便如此,这台服务器还是吸引了许多与会者,讨论 Ampere 上的 FreeBSD 是一个很好的话题。

FreeBSD 展台最终吸引了相当多的参与者,我很兴奋能够与来自北卡罗来纳地区的 FreeBSD 社区成员以及许多当地渴望了解该项目的学生们见面。我在类似 ATO 这样的大会上最喜欢的部分是它们培养了一个非常多元化的开源社区。这使我们有机会与经验丰富的 FreeBSD 用户互动,他们乐于分享与 FreeBSD 历史相关的故事,以及寻求首次安装 FreeBSD 的新开发人员和用户。我们分发了大量的 FreeBSD 周边产品,我终于能够亲自见到一些我之前只在虚拟空间中互动过的社区成员的真实面孔。

第二天,我有更多的时间参观其他展台。由于有超过 4300 名注册参与者,会议场面热烈,所有人都聚集在一起庆祝和倡导开源。虽然没有专门的 BSD 行动方针,Greg Wallace 参与了开源倡议组织的开源与公共政策小组讨论,你可以在这里观看。这次讨论引发了一些关于更大范围的开源软件社区如何合作以影响公共政策的精彩对话。当我们拆卸我们的展台时,和与会者的一次即兴对话涉及到 BSD 许可证的好处和开源的未来,并持续到了会议结束后。

我非常享受我的第一次 All Things Open,很高兴有机会与 FreeBSD 用户和更广泛的开源社区讨论有关 FreeBSD 的话题。我期待着 All Things Open 2024!

Mojo Edge 数据中心配置——平台 - 这是一个综合解决方案,旨在在数据中心和边缘发现、配置和配置裸机服务器和存储。该解决方案注重保持用户体验简洁,避免与供应商绑定。该工具与 Metify 的 Photon ISP 平台配合使用,无缝管理分布在不同位置的裸机资产。该平台完全依赖于 BSD 和 bhyve,在 Oracle Cloud Infrastructure (OCI) 成熟后,平台将立即过渡到 BSD 本机。

Photon ISP 平台——作为对无线 ISP 服务的补充层,确保了不间断的 4G/5G 和 Starlink 故障切换。基于强大的 FreeBSD 13.2 构建,它完全取代了 Starlink 的路由器功能。这一创新将过渡到目前为我们的弗吉尼亚州布鲁蒙特客户提供服务的 Photon WISP 平台。

“FreeBSD 是 Metify 堆栈的基石,帮助我们推动 Mojo 的创新。我们从 Linux 切换到 FreeBSD,是因为其许可的灵活性和无与伦比的性能能力,使我们能够一次性配置数千个数据中心节点。此外,它显着简化了我们的软件架构,同时提高了系统的稳定性,”Metify 的 CTO Ian Evans 评论道。

在 FreeBSD 厂商峰会上,Evans 将讨论:

从 Linux 过渡到 FreeBSD:Metify 从 Linux 过渡到 FreeBSD 以及从 KVM 到 Bhyve 的方式和原因。他将讨论 Metify 如何将 Bhyve 整合到其系统中。

用 FreeBSD 简化的价值:通过 FreeBSD,Metify 简化了其软件堆栈并提高了可靠性。它将讨论如何构建零触及的 FreeBSD 安装流程,并使用 Ansible 自动化其堆栈。

灵活性和创新:Metify 将讨论 FreeBSD 许可结构如何在未来允许更大的灵活性(特别是与 Linux 相比)。它还将讨论 Metify 如何使用 FreeBSD 开发设备,用于通过 4G 和 5G 网络进行远程设置,以及基于 FreeBSD 的边缘设备,通过 4G 和 5G 网络实现远程裸机配置。

增强的安全性:Metify 还将分享如何将 FreeBSD 用作 Mojo 的安全网关。这将包括围绕 pf、ipfw、dummynet 和 NTOPNG 的流量监控的讨论。

2025 年 7 月 8 日

作者:Benedict Reuschling

FreeBSD 的 periodic 实用程序是一款内置系统,用于以 shell 脚本的形式安排和运行定期(每日、每周、每月)维护任务。它们包括系统健康检查、安全审计和清理任务。借助 periodic 的模块化结构,也可以把自定义任务集成到现有框架中。

本文将介绍如何使用系统提供的 periodic 脚本,以及如何集成我们自己的脚本。

以下目录包含计划通过 periodic 系统运行的脚本:

/etc/periodic/daily、/etc/periodic/weekly、/etc/periodic/monthly:应在特定周期运行的脚本(例如每周一次)。

/etc/periodic/security:与安全相关的检查,例如已启用的防火墙或登录失败情况。

/usr/local/etc/periodic/daily、/usr/local/etc/periodic/weekly

调度本身通过 /etc/crontab 中的以下三行实现:

要配置 periodic 系统本身以及应运行的脚本,FreeBSD 提供了单独的配置文件 /etc/periodic.conf。默认情况下,该文件为空或不存在。/etc/defaults/ 目录提供了一个带有详细注释的示例文件。更多信息可参考手册页 。

例如,要激活每日备份 /etc/passwd 和 /etc/group 文件(位于 /etc/periodic/200.backup-passwd 脚本中),在 /etc/periodic.conf 添加如下行:

不需要提供前缀数字(示例中为 200)。该数字用于在同一类别(这里为 daily)中有多个脚本时控制运行顺序。在配置文件中逐行列出所有需要运行的脚本。

当这些脚本执行时,产生的输出会发送到系统管理员账号(root)。若要将输出重定向到 /var/log 中的文件,可分别为 daily、weekly 和 monthly 脚本添加以下行:

文件名可以任意选择,只要不与已有日志文件重名即可。使用这种方法,这些日志文件在过分膨胀时会被轮替。/etc/newsyslog.conf 中的配置会处理上述三个文件的轮替。

下面的自定义脚本用于检查系统中所有 ZFS 池的容量是否达到 80%。如果达到阈值,会输出当前容量和对应的池名称:

接下来使用提升权限将脚本设为可执行:

在全局配置文件 /etc/periodic.conf 中激活该脚本,并将阈值降低到 75%:

如果没有 zfs_pool_usage_threshold 这行,脚本会使用默认值 80%。daily_show_success 用于在日志文件中查看脚本输出。如果在测试中将其设为 NO,你将看不到日志输出,而手动执行脚本则正常。

要测试脚本,以 root 权限运行:

该命令会遍历每个 daily 脚本以确定哪些需要运行。完成后,你会在 /var/log/daily.log 文件末尾看到新的输出行。

示例输出:

编写自定义脚本的建议:

确保脚本运行时间不过长

使用正确的退出码(成功为 0,失败为非零)

减少输出内容,仅保留必要信息,避免日志过快增长

脚本以非交互方式运行,不要等待用户输入或执行需要交互的命令

掌握这些技巧后,你可以向系统添加各种有用的任务。查看上文列出的目录,了解已有功能,避免重复造轮子。此外,安装 Ports 时可查看 /usr/local/etc/periodic 是否提供了 periodic 脚本,它们有特定用途,能很好地融入你的定期任务计划中。

作者:Tom Jones

2025 年 4 月 8 日

在过去十年里,我一直在从事开源软件开发并参加各种会议,但直到上个周末,我还从未像这次那样被问到这么多有关 FreeBSD 的问题。

2025 年 2 月的第一个周末,我从北海彼岸飞跃而过,第三次造访布鲁塞尔,以一种全新的方式体验了 FOSDEM。

FOSDEM 可以说是全球规模最大的开源会议。每年 1 月底的一个周末,布鲁塞尔自由大学校园对外开放,约有近一万名开发者、用户、推广者和好奇者齐聚大学校园。

为了让这么多人尽兴,FOSDEM 2025 安排了 78 条不同的议程轨道,主议程使用了一个可以容纳 3000 人的巨大讲堂,此外还有许多 Devroom(开发者房间),为较小的社区提供了分享最新想法和进展的平台。今年,BSD Devroom 重新回归,共安排了 8 场讲座,涵盖了所有主流 BSD 项目的贡献。

除了我抽空去 做了一场名为“Writing About FreeBSD”(撰写 FreeBSD 相关内容)的演讲,其余时间我没有去参加其他 1000 场讲座,而是整整一个周末都在 FreeBSD 展台值班。

除了 Devroom 里的讲座和议程外,FOSDEM 还为一些精选的开源项目提供了展台空间。这让各个项目可以进行宣传,成为用户与开发者交流的接触点,也为项目推广新版本、展示优势,甚至分发贴纸提供了平台。

在 FOSDEM 2025,我同意协助组织 FreeBSD 项目的展台。在数位项目成员的协助下,我们几乎不间断地向与会者介绍使用 FreeBSD 的理由。我们送出了我带去的 750 张官方贴纸,以及一位社区成员带来的几千张贴纸。

我们迎来了许多 FreeBSD 的新老用户,他们对我们表示赞赏,我们也有机会向许多不太了解或完全不了解这个项目的人“推销”FreeBSD。

Rodrigo(rodrigo@,他也协助组织 BSD Devroom)带来了更多贴纸,其中包括

FreeBSD 项目早期的经典 logo(在“Orb”标志出现之前的版本),以及 Paduka Jorat 打印的 jail 速查表(这些很快就被一扫而空),还有一些马克杯。Rodrigo 打印了一批马克杯,上面印有 Michael W. Lucas 所著《TLS Mastery》中的插画——BSD 小恶魔以《呐喊》的姿态现身。他的妻子起初怀疑这些杯子会滞销,但到周六正式开始前,10 个杯子已经全部售罄。

除了向所有靠近我们桌子的人发贴纸,我们也回答了许多问题。这些问题种类繁多,非常有启发性。我们回答完“什么是 FreeBSD”后,接下来的一连串问题就让我们意识到,有许多方面我们可以在现场活动和线上平台上做得更好。

以下是一些典型问题:

FreeBSD 支持什么桌面环境?

FreeBSD 可以做什么?

我能拿个贴纸吗?

谁在用 FreeBSD?

我觉得“FreeBSD 能运行什么”和“我能用 FreeBSD 做什么”这类问题非常有趣。这说明我们正被与一些更具专业定位的 Linux 发行版进行比较。在这样的背景下,我们作为一个通用操作系统确实显得很特别。

在我被问到的问题中确实存在某种共性。作为操作系统开发领域的一员,我们往往会误以为大家都知道我们知道的事情(而实际上我每天都在为自己知识的边界感到敬畏)。能向别人解释我们不仅拥有完整的操作系统,而且几乎可以运行你能想到的所有软件,而且运行得很好,这是非常有意义的。虽然我们有时会被忽略,但在大多数使用场景中,我认为我们不只是具备竞争力。

FOSDEM 2025 对我来说是一次极好的经历。见到新老朋友令人耳目一新。我也首次有机会见到 FreeBSD 基金会的其他工程师,整个周末都在谈论 FreeBSD 有多棒。

来自社区的提问以及大家对贴纸(和马克杯!)的热情给了我很多启发,让我思考今后我们可以如何更好地呈现这个项目。人与人之间的互动无疑是向新用户传达项目价值的最佳方式,但演示也是极具吸引力的开场手段,有助于开启对话。

我希望明年还能再次参加 FOSDEM。如果我真的去了,届时一定会为所有来 FreeBSD 展台的朋友们准备一些真正特别的东西,无论是体验,还是可以带回家的纪念品。

2025-4-16

系统日志是关于系统运行时发生事件的重要信息来源。FreeBSD 默认的日志系统是 syslog,它会根据主题将日志写入 /var/log/ 下的不同文件。最常见的事件和那些不属于任何其他类别的事件,会被写入 /var/log/messages。

随着时间推移,日志会不断增长,并由守护进程 newsyslog 进行轮转。在轮转时,newsyslog 会创建新的日志文件,同时重命名旧的日志文件,同时对其进行压缩以节省空间。默认的命名规则是根据文件的时间添加(或增加)一个数字。例如,当前的日志文件会被加上扩展名 .1,而旧的 .1 文件会被重命名为 .2。超出 .7 的日志文件会作为最老的日志被删除。两个配置文件控制了日志的大小、日志总数以及其他轮转规则和日志行为:/etc/newsyslog.conf 和 syslog.conf。

OpenZFS 提供了一些强大而高效的压缩算法,能实时压缩数据集中的数据。每当系统写入日志文件时,ZFS 会在主内存中对其进行压缩,然后再写入底层存储。当再次读取文件时,ZFS 会自动解压所请求的数据,并以未压缩形式呈现给应用程序。这种方式在压缩率和便捷性上都具有巨大优势,因为文件系统会自动完成所有压缩步骤。而传统的 syslog 压缩方式仍是通过对文件进行压缩和解压来实现。当访问旧日志文件时,用户需要先使用类似 bzcat 的程序进行解压。而 ZFS 往往能提供更高的压缩率,因此也非常适合接管 syslog 的压缩任务。

newsyslog在基于 ZFS 的根系统中,/var/log 位于一个单独的数据集上。使用以下命令查看当前使用的压缩算法:

我们在此使用 FreeBSD 安装器默认的存储池名称(zroot)。如果运行 zpool list -Ho name 返回了不同的名称,请根据实际情况修改命令。如果输出为 off,请将其设置为 手册页中列出的某种压缩算法。较好的开始是 lz4 或 zstd:

请注意,ZFS 只会压缩新的数据,不会影响数据集中已存在的旧文件。接下来我们将对 newsyslog 配置做些修改,以禁用其自身的压缩。FreeBSD 在 中对 /etc/newsyslog.conf 文件各字段做了详细说明。配置文件最后一列(标志位)包含了在轮转日志时要应用的压缩算法。既然我们要让 ZFS 负责压缩,请删除每个相关日志条目的此列中的标志 J。修改完成后保存并退出 newsyslog.conf。

这一步不是必须的,但可以更方便地识别某个被轮转日志的时间点。前面提到,旧日志文件会被加上从 .1 到 .7 的扩展名。在查找某个特定日期的旧日志时,可能需要逐个打开这些文件,十分麻烦。如果直接将轮转日期加入文件名会不会更方便?例如,messages.20240914T210000 表示该 messages 文件最后一次轮转发生在 2024 年 9 月 14 日 21:00:00。当然能配置成这种格式,可参考 newsyslog 的 -t 参数说明。

我们可以通过编辑 /etc/crontab,将这种命名方式应用于每个日志文件。找到如下带注释的行:

修改为如下内容:

保存并退出。

为了让这些更改生效,重启守护进程 newsyslog 和 syslog:

ZFS 现在将处理 /var/log 中的未压缩日志文件。日志轮转依然进行,但旧日志不再由 newsyslog 进行压缩。要检查 ZFS 压缩带来的空间节省效果,可运行以下命令:

下面是某个几周前进行了此更改的系统输出结果:

这意味着日志文件大小仅为原始未压缩大小的 1/40。ZFS 还提供了关于未压缩前大小的属性信息:

对于如此小的改动,获得如此多的空间节省是十分可观的。新的日志文件在今后轮转时也将采用新的命名方案。若想进一步了解 FreeBSD 中的日志系统,可阅读 手册章节。

虽然这些更改很少而且简单,我们还为你编写了一个 Ansible playbook 来实现自动化 😊 。

2025 年 7 月 11 日

作者:Chuck Tuffli

FreeBSD 基金会善意地赞助了我前往渥太华参加 BSDCan 2025 大会和 FreeBSD 开发者峰会的行程。此次活动为期四天,前两天为开发者峰会,后两天为大会,地点依旧是在渥太华大学。

我及时抵达渥太华参加了 Father and Sons(译者注:一家酒吧)的 Goat BoF(译者注:非正式聚会)。除了能与 Groff the BSD(译者注:一头山羊)亲密接触外,这也是一次难得的机会,与一年一次才能见面的老朋友叙旧,并结识一些新朋友。长途旅行结束后,我回到 U90 的房间,为开发者峰会第一天的活动休息调整。

开发者峰会的第一天以 FreeBSD 基金会的演讲开场,内容涵盖社区调查、透明度工作以及软件开发项目,特别是他们在改善笔记本电脑支持方面的工作。看到团队在让 FreeBSD 更适合作为日常操作系统方面投入如此专注的努力,令人振奋。

随后,核心团队进行了汇报,强调了若干长期工作,包括审查章程以应对近期挑战、重新设想 DocEng(文档工程)团队的角色,以及制定技术路线图。该路线图将服务于多重目的,例如指导新贡献者回答“我能帮什么?”的问题,并协调社区与 FreeBSD 基金会等组织的工作。

项目的 AI 政策引发了与会者和核心团队之间的广泛争议。拟议的政策禁止使用 AI 或 LLM 生成的材料(Phabricator 审查 D50650 供好奇者参考)(译者注:即 ),以防潜在的开源许可证违规。讨论达成的共识是不应全面禁止 AI,例如,应允许用 AI 校对提交信息,Ports 中也可以包含 AI 工具。

午餐后,srcmg(源代码管理)团队介绍了他们的使命:减少新开发者的障碍,并提高所有开发者的生产力。他们详述了当前活动,如自动 MFC 提交、漏洞处理会议,以及一个宏愿,即整合项目工具(Phabricator、Bugzilla 和 GitHub)。

当天还包括两场行业演讲:Verisign 介绍了操作系统多样性要求如何促使他们在基础设施中部署 FreeBSD,而 NVIDIA 则讨论了向 FreeBSD 的 mlx5 驱动添加 IPSec 卸载。

开发者峰会第二天,由 Alpha-Omega Project 做了关于软件供应链安全的演讲。该项目自 2021 年起由 Microsoft、Google 和 Amazon 资助,旨在改善开源软件安全性。演讲提供了许多关于改善安全工作中有效与无效做法的深刻见解。

不同于典型的“have, need, want”环节以生成下一版 FreeBSD 所需功能,这次会议集中讨论了 15.0 版本的收尾事项。15.0 的主要变化是将操作系统分发为一套庞大的软件包(即“pkg-base”),而非传统的几个大型分发文件。这一变更备受期待,但讨论显示仍有不少细节需要落实。其他议题包括升级基本系统中的 OpenSSL 版本至新的 LTS 版本,以及部分 32 位架构的弃用。

本届开发者峰会新增了交替对话环节,形式为两名开发者互相对话讨论任意主题,每五分钟由另一名开发者替换其中一人。此环节趣味十足,希望明年还能举办。

在晚间的黑客沙龙中,我有机会回顾几年前未完成的项目。我曾指导一名谷歌编程之夏学生尝试向内核添加 SquashFS 驱动。尽管学生完成了很棒的工作,但未能提交代码。FreeBSD 开发者 Kyle Evans 认为该工作有潜力,他花时间将代码接近可提交状态。我将 Kyle 的修改 rebase 到当前 FreeBSD 内核,编写了 kyua 的集成测试,并与 Alex Ziaee 合作为驱动添加了手册页。

本届 BSDCan 大会的讲座丰富多样,日程安排多次迫使我在同一时段的两个讲座中做选择。其中几场给我留下深刻印象的包括:

Stefano Marinelli 的“Why (and how) we’re migrating Linux servers to the BSDs”(我们为何,以及如何将 Linux 服务器迁移到 BSD),讲述了他为客户使用开源软件解决问题的经历。BSD 的稳定性和可靠性,加上务实的“解决问题”思路,使客户的疑问从“还有 Linux 以外的选择?”转变为“更多 jail,请”。演讲充满热情与感染力,让我重燃了 FreeBSD 的动力。

Hans-Jörg Höxer 讨论了 OpenBSD 对 AMD 硬件支持的“Confidential Computing”(机密计算),目标是在不受信任环境下保护虚拟机中的敏感数据。演讲回顾了 AMD Secure Encrypted Virtualization(SEV,AMD 安全加密虚拟化)的先前工作,并介绍了 SEV-ES 的新进展。我对将这些工作移植到 FreeBSD 的 vmm 和 bhyve 感到兴奋。

Xe Iaso 的 lightning talk“I fight bots in my free time”(我在闲时对抗机器人),介绍了他们开发的 Anubis 软件——一款网页 AI 防火墙工具。聆听开发者为解决自身问题而快速发现他人也面临同样困扰的故事,令人着迷。

在大会的“走廊交流”中,我与另一位 FreeBSD 开发者 Allan Jude 交流了将 bhyve 与 NVMe-oF 存储阵列连接的想法。正是这种偶遇交流理念并可能孕育新项目,使得参加会议非常有价值。

大会闭幕环节包括由 Dan Langille 主持的慈善拍卖,为 Ottawa Mission(译者注:一家加拿大渥太华的社会服务组织)筹款。亮点包括:

一名与会者以 110 美元竞拍回自己的外套

Dan 拍卖一个 Trader Joe’s 的纸袋(译者注:即精美的购物袋),但需划掉附带收据上的信用卡信息

感谢 FreeBSD 基金会赞助我参加本次大会。

作者:Michael Larabel

2025 年 6 月 5 日

FreeBSD 的开发者近几个月来一直在大力改进其无线/WiFi 驱动的支持,这是他们更普遍地提升 FreeBSD 对笔记本电脑支持计划的一部分。虽然在支持更现代的 WiFi 技术以及启用新款 WiFi 芯片组方面已有不少进展,但整体工作尚未完成,这也让 FreeBSD 15 面临着一个棘手的抉择。FreeBSD 15 计划在今年晚些时候发布,开发者很可能会将其无线支持声明为“不稳定”,以便为后续可能引入的不兼容性变更留出空间。

由于 FreeBSD 15.0-RELEASE 将于 2025 年晚些时候发布,而 WiFi 驱动相关的开发工作尚未完全完成,当前的关键问题是,是否应将这些最新的无线驱动工作标记为“稳定”。如果按照 FreeBSD 的 ABI 稳定性政策,一旦标记为稳定,今后就不得对用户空间造成破坏性变更。因此,开发者正在考虑采用“不稳定”的方式发布 FreeBSD 15,以便在后续的 FreeBSD 15.x 小版本中可以按需引入无线相关的破坏性变更。

当前工作的重点是围绕 FreeBSD 的 KPI(内核编程接口)兼容层,特别是用于在无线驱动方面借助 Linux 的驱动代码,以及处理无线驱动相关的 KBI(二进制内核接口)问题。

Bjoern Zeeb 昨日在 中对这一情况作了解释:

“FreeBSD 的 WiFi 开发工作已经重新获得动力。随着 FreeBSD 15 即将在今年年底前发布,我们面临着一个决策。

为了继续推进 WiFi 的开发,接下来的变更必然会破坏 net80211 的驱动层接口和用户空间接口。按照 FreeBSD 的标准,这类变更将无法合并到诸如 stable/15 这样的 stable 分支中。

这意味着所有后续开发必须留在 FreeBSD 16-CURRENT(即那时的 main 分支)中,所有重大的新功能将不得不等到 2027 年 12 月的 FreeBSD 16.0 才能随之发布。

经过一些讨论,我们认为这种做法不可行,因此我们决定在 FreeBSD 15 中将无线相关的 KPI 和 KBI 声明为不稳定。

这样我们可以将 main 分支中的变更合并到 stable/15,从而包含进未来的小版本发布(例如 15.1、15.2 等),随着代码的成熟逐步推进。不过,这也意味着在 FreeBSD 15 的整个生命周期中,我们可能会引入破坏性变更,影响系统内外驱动、用户空间与内核接口、以及具体芯片支持。我们将针对每个破坏性变更逐一应对。

在最终敲定这个决定之前,我们希望社区能够反馈意见。如果你有任何担忧或反对,请现在就提出。”

这种做法至少可以让 FreeBSD 的无线驱动支持在 FreeBSD 15 系列中得以持续改进和活跃发展,而不必等到两年后的 FreeBSD 16 才能让使用笔记本电脑和其他 WiFi 设备的用户获得更好的体验。

作者:Michael Plura

发布时间:2024 年 6 月 7 日上午 10:07

他在 BSD-Unix 开源项目中发挥了重要作用,BSD 许可证正是由他一手创建,他一直致力于 FreeBSD 的发展。让我们一起追忆永远离开我们的 Michael J. Karels 先生。

(图片:FreeBSD 基金会)

Michael J. Karels 曾在加利福尼亚大学伯克利分校(University of California, Berkeley)攻读分子生物学学位,那是他首次接触到伯克利软件发行版计划(Berkeley Software Distribution,BSD)。他所在的实验室涉足了两个领域:研究细菌基因的遗传学,他曾说那里的高科技设备是由牙签和培养皿构成的。另一个领域是分析细菌基因的子部分,该部分提供了某种特定酶的建模说明。实验室有许多专业设备,其中就包含了一台用于数据收集和数据分析的 PDP 11/40。

这台机器上运行着第六版 Unix(V6 Unix),附带了一些来自 2.8BSD、2.9BSD 的增强功能。PDP11/40 引起了他的兴趣,为了科学评估,他编写了个 Fortran 程序。在系统发生错误后,一位员工将 V6 Unix 替换为第 7 版 Unix(V7)——他就是于 2022 年 3 月去世的 Bill Jolitz。Bill 和他的妻子在 386BSD 的开发中发挥了重要作用。Unix V7 并不能完美运行在 PDP11/40 上,技术仪器的设备也无法正常驱动。在对计算机几乎一无所知的情况下,Michael J. Karels 开始研究这个问题,并在 Bill Jolitz 的帮助下适配了 V7 Unix 的软件和驱动。

1974 年,加州大学伯克利分校的 Bob Fabry 教授从 AT&T 获得了 UNIX 源代码许可证。他与同事开始修改 UNIX,并将修改成果以伯克利软件发行版(BSD)的名义进行销售。1980 年 4 月,为了满足 ARPAnet(美国国防部高级研究计划局)的特殊需求,Fabry 与 DARPA 签订合同,以继续开发 UNIX。在此资助下,Fabry 成立了计算机系统研究小组(CSRG)。

Michael J. Karels 也早早加入了 CSRG,成为负责 BSD TCP 堆栈开发的一员。BSD4.2 中并没有版权声明,但许多美国公司在略微修改后却加入了自己的版权信息,Karels 对此感到不满。因此,他与律师合作,创造了如今在每个源代码文件中都存在的版权声明,该声明随 4.3BSD 分发。随着时间的推移,FreeBSD、NetBSD、OpenBSD、DragonFly BSD 和 Sun Solaris 等系统因此而诞生。

1992 年 2 月,Karels 转职到 BSDi(伯克利软件设计公司),参与 BSD/OS 的开发。BSD/OS 曾是多年唯一在英特尔平台上提供的商业化类 BSD Unix 操作系统。BSDi 的所有软件资产于 2001 年 4 月被凤河收购,Karels 随后成为风河的首席技术专家,负责 BSD/OS 平台。

2003 年,Karels 转职成为 Secure Computing Corporation 的高级首席工程师,该公司以 BSD/OS 作为 SecureOS 的基石。在这,他主要开发的产品是 Sidewinder 防火墙,后来被称为 McAfee Firewall Enterprise(即臭名昭著的迈克菲防火墙企业版)。由于 BSD/OS 的开发逐渐停滞,Karels 提议将 SecureOS 从 BSD/OS 迁移到 FreeBSD。多年来,该项目中的许多重要成果都回馈给了 FreeBSD。Karels 在 2017 年被正式任命为 FreeBSD 的提交者。退休后,他继续在业余时间为 FreeBSD 做贡献。

1993 年,USENIX 协会为加利福尼亚大学伯克利分校计算机系统研究小组授予终身成就奖,以表彰包括 Karels 在内的 180 位人士,他们为 CSRG 发布 4.4BSD-Lite 做出了贡献。

Michael J. Karels 与 Marshall Kirk McKusick 合著了多本关于《4.3BSD UNIX 操作系统设计与实现》的书籍。去年五月,Karels 在渥太华举行的 FreeBSD 开发者峰会 2023 上谈到了他在 BSD 生态系统内的职业生涯。

译者:Canvis-Me & ChatGPT

2023 年 10 月 4 日

FreeBSD 项目始终对新用户和贡献者充满期待!参与其中的最简单方式是通过社区本身:邮件列表、社交媒体和本地聚会。这里充满了热衷于帮助新用户的 FreeBSD 用户、开发者和爱好者。它们是讨论 FreeBSD、认识社区成员以及询问有关操作系统的问题的绝佳场所。

想要回馈社区吗?新的贡献者可以帮助校对现有文档、提供全新的详细文档、推荐错误修复,并将新软件移植到 FreeBSD。无论你的专业知识如何,都有一个适合每个人的地方!

通过 建立联系!

是与更广泛的 FreeBSD 社区建立联系的绝佳起点,同时可能找到在使用 FreeBSD 时遇到的任何问题的答案。

包含大量关于使用 FreeBSD Current 的讨论。

在社交媒体上找到 FreeBSD 社区!

加入 。

在 上参与讨论。

在 上提问并讨论。

加入 。

找到本地用户组和活动!

查找你最近的 。

在你所在地区查找即将举行的 。

作者:Deb Goodkin

译者:Canvis-Me & ChatGPT

2023 年 10 月 4 日

基金会在 2023-2024 年的目标之一是提高 FreeBSD 的使用率和知名度。这是一个相当广泛而宏伟的目标,因此我们将其分解为一些我们计划针对的关键市场/受众群体。我们确定的一个群体是大学生。在他们教育生涯的早期介绍 FreeBSD 将有助于为他们在系统编程方面的工作做准备,并为未来的许多机会提供有市场价值的技能。此外,通过有更多人为 FreeBSD 做贡献,项目也会受益。

以下是我们正在制定的 FreeBSD 大学计划的简要概述,尽管它目前还在规划阶段。然而,我们有一位最近的实习生愿意与我们合作,并在本学期在他的大学介绍 FreeBSD。

首先,我们将确定 2-3 所大学,与其合作开发这个试点项目。我们已经确定了两所我们正在合作开展项目的大学,同时也在关注其他可能性。

项目的一些目标包括:

在几所大学内培养 FreeBSD 大使,以促进 FreeBSD 的意识和采用。

将 FreeBSD 纳入操作系统课程,确保学生了解这个可行的选择。

制定教育/培训材料,帮助学生学习如何使用 FreeBSD 并过渡为开发人员和贡献者。

改进新手接触 FreeBSD 的流程。这将包括入门文档、系统管理员和开发人员培训视频、改进桌面体验以及简化在裸机系统上的安装。

我们很高兴开始推动这个计划,并将随时向大家通报最新进展。如果你有兴趣在你的大学介绍 FreeBSD,请通过 与我联系,并告诉我你希望在该计划的初始阶段参与的方式。

作者:𝚟𝚎𝚛𝚖𝚊𝚍𝚎𝚗

2018/09

由于 邀请我为他的 Tell Your BSD Story(讲述你的 BSD 故事) 页面撰写一篇文章,我实在无法拒绝。该页面原本位于 ,但很遗憾,Roman 后来放弃了 bsdjobs.com 这个域名。我本想尽量简短,但看来还是不够直白 :🙂:

最近也被添加到了页面

原文链接:

作者:Mark Johnston

译者:Canvis-Me & ChatGPT

2023 年 10 月 24 日

FreeBSD 基金会慷慨地资助了我前往葡萄牙科英布拉参加 EuroBSDCon 2023 的行程。与往常一样,会议包括为期两天的 FreeBSD 开发者峰会,然后是为期两天的正式会议。会议在科英布拉大学的几幢建筑中举行,这本身就值得一游:大学建筑壮丽宏伟,坐落在山上,可以俯瞰整个城市。每天早上爬上山有点辛苦,但非常值得。

原文:

2025-5-20

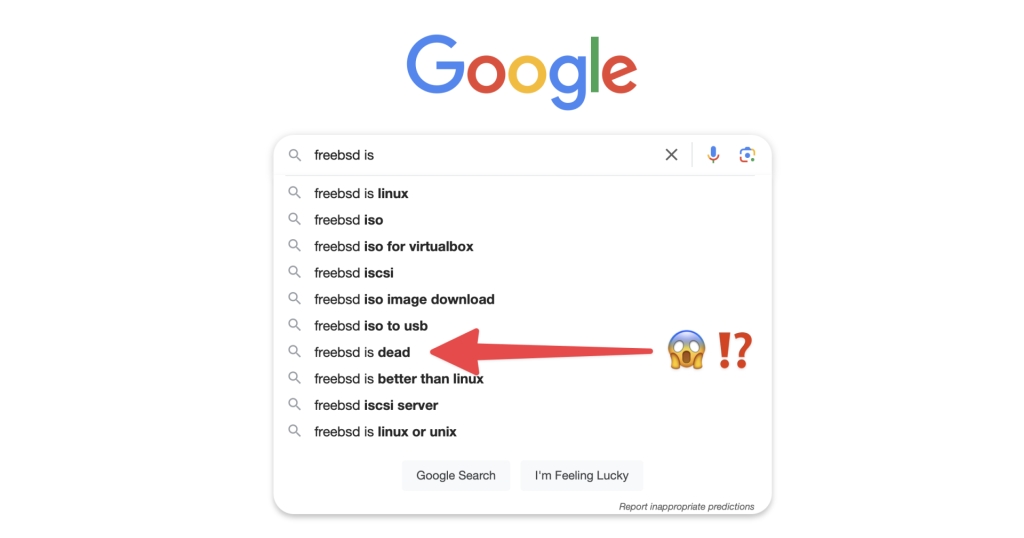

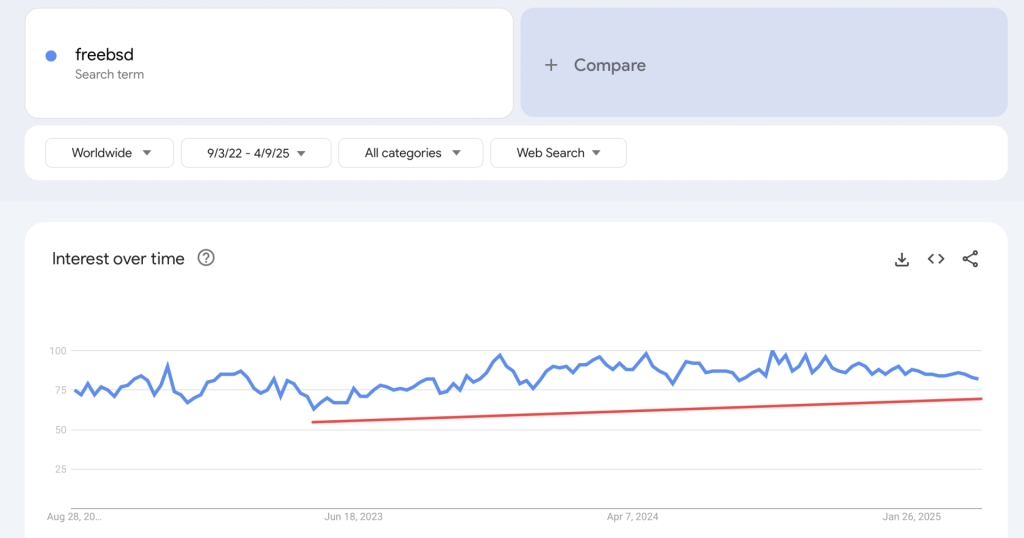

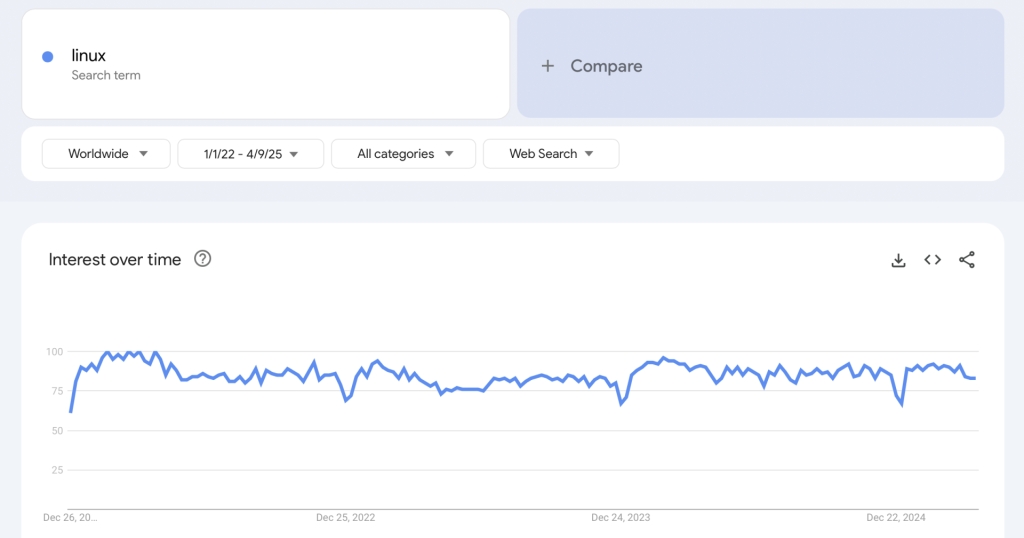

我来到基金会已经大约三个月了。在这段时间里,我和一些正在使用 FreeBSD 的企业、以及一些有意愿使用 FreeBSD 的企业进行过几次交谈。在不止一次的场合中,有个说法让我不禁挑眉——因为这既不是我所见,也不是我所感受到的。那句话是:“FreeBSD 不是快死了吗?”

等等!什么?你怎么会这么想?

在我仔细拆解这个问题的过程中,我得出了一个惊人的结论,以及一个显而易见的事实。在我们一起踏上这段旅程之前,我先简明地回答这个问题:不,FreeBSD 没有死,甚至连濒死都谈不上。 我为什么如此肯定?请往下看……

谷歌搜索正在往你脑子里灌输观念

原文链接:

作者:Sean Michael Kerner

时间:2023 年 11 月 22 日 7:04

原文链接:

作者:Deb Goodkin

译者:ykla 使用 deepl【】部分为 ykla 注释

在庆祝成功的 FreeBSD 的三十年里,我们可以归功于开源自由、强大的文化、共享的领导模式、现代的开发实践和不断演进的稳健代码。

FreeBSD 的 30 岁生日为我们提供了一个机会,回顾并探究为什么这个开源操作系统不仅能够长久存在,而且在许多组织和应用场景中蓬勃发展。虽然开源项目诞生的背景各不相同,但 FreeBSD 从一开始就有着独特的发展模式。该项目所采取的路径与其长寿有着密切关系,这也解释了为什么 30 年之后,你会发现 FreeBSD 的代码帮助驱动着从 Netflix 上的内容到 PlayStation 上的游戏等各种应用。

原文链接:

作者:Boulder, CO & San Jose, CA

译者:Canvis-Me & ChatGPT

2023 年 11 月 3 日

新报告帮助 FreeBSD 商业用户遵守美国政府安全软件开发报告要求。

原文地址:

2024 年 9 月 24 日

(2024 年 9 月 20 日,科罗拉多州博尔德市)FreeBSD 基金会宣布与 Quantum Leap Research(量子跃迁研究)建立战略合作伙伴关系,共同投资总额达 75 万美元,用于增强对 FreeBSD 在笔记本电脑和通用平台的支持。Quantum Leap Research 是一家专注于为国家安全威胁提供解决方案的公司,承诺捐赠 25 万美元,而 FreeBSD 基金会将投资 50 万美元。

整个计划的预算估计为 100 万美元,基金会欢迎其他组织提供资金支持,以填补资金缺口 25 万美元。

该计划将专注于笔记本电脑和通用计算的关键可用性功能,包括现代 WiFi、完整音频支持、现代化的待机和恢复功能、改进显卡性能、蓝牙以及其他已确定的功能。

“FreeBSD 是一款高性能、安全的操作系统,可支持 Dell ThinOS 等笔记本电脑以及多种流行桌面设备。我们最近的 FreeBSD 社区调查显示,43% 的受访者将 FreeBSD 用作日常使用的系统。Quantum Leap Research 和 FreeBSD 基金会的投资将明显丰富 FreeBSD 平台的支持范围,使其成为那些重视稳定性、安全性、简洁性和性能的用户的绝佳选择。”——FreeBSD 基金会高级技术总监 Ed Maste 表示。

FreeBSD 基金会执行董事 Deb Goodkin 补充道:“这一举措是 FreeBSD 的重大进步,尤其是对于依赖笔记本电脑完成日常计算任务的用户而言。通过增加硬件支持和改进可用性功能,我们正在使 FreeBSD 对更宽泛的受众更加友好。此项投资不仅强化了 FreeBSD 生态系统,也符合我们推广 FreeBSD 作为稳健、安全和多功能操作系统的使命。”

增强 FreeBSD 在笔记本电脑上的支持和可访问性将有助于实现基金会的战略目标,即加速开发者和企业的采用。确保 FreeBSD 在多种个人计算设备上“开箱即用”表现良好,不仅会吸引开发者使用、测试和为 FreeBSD 项目做出贡献,还将扩大企业的应用范围。

“Quantum Leap Research 认为,FreeBSD 是新一代安全计算计划的绝佳基础,得益于其在安全性和稳定性方面的悠久历史。”Quantum Leap Research 总裁 Jim Miller 表示。Quantum Leap 计划在现代笔记本电脑上运行 FreeBSD,作为一种类似虚拟机管理程序的解决方案,利用 Bhyve 来虚拟化其他操作系统,如 Linux 和 Windows。

译者:ykla

今天的主题:许可证

在决定新项目要使用什么许可证时,有许多许可证可供选择。今天,我们将专注于 Berkeley(伯克利)软件发行(BSD)许可证的 2 条款变体,也被称为 FreeBSD 许可证。对于许多人来说,商业友好的 FreeBSD 许可证提供了他们所寻求的灵活性。为什么呢?首先让我们看一下许可证本身。

FreeBSD 许可证

参考译文:

换句话说,FreeBSD 许可证不要求派生源代码使用与原始代码相同的许可证条款。这意味着 FreeBSD 可以作为其他项目和专有软件的组件使用,而无需共享派生代码。相比之下,Linux 是根据 GNU 通用公共许可证(GPL)许可的。GPL 也被称为“共享协议”,是相互的,意味着 GPL 项目的派生代码也必须以相同的许可证条款提供。

FreeBSD 及其组件可以用于构建专有软件,没有任何限制。从法律角度来看,这也对开发者具有吸引力。你可以随心所欲地使用(他的)代码。

原文链接:

作者:Bojan Novković

译者:Canvis-Me & ChatGPT

2023 年 10 月 20 日

今年,我有幸获得了 FreeBSD 基金会的差旅津贴,参加了在葡萄牙科英布拉举行的 EuroBSDcon。

zpool import -o readonly mypoolzpool import -D mypoolzpool create mypool disk1zpool create mystripe disk1 disk2zpool create mymirror mirror disk1 disk2zpool create paritypool raidz disk1 disk2 disk3zpool create myraidz2 raidz2 disk1 disk2 disk3 disk4zpool create myr10 mirror disk1 disk2 mirror disk3 disk4zpool create myz3 raidz3 disk1 disk2 disk3 disk4 disk5zpool statuszpool listzpool iostatzpool historyzpool getzpool add mypool cache /dev/nda0zpool add mypool log /dev/nda1zpool add mypool spare /dev/nda2zpool attach mypool mirror /dev/nda0 /dev/nda1zpool replace mypool /dev/nda2 /dev/nda3zpool export mypoolzpool importzpool import mypoolzpool import oldname newnamezpool import -R /media mypoolzpool create test disk1zfs create mypool/dszfs create -p mypool/home/fredzfs listzfs list mypool/dszfs list -r mypool/dszfs list -d 1 mypool/homezfs list -o name mypool/homezfs list -Ho name mypool/homezfs list -o used,avail,refer,namezfs list -rs refer mypool/homezfs list -rS refer mypool/homezfs list -o spacezfs rename mypool/home/fred mypool/home/evazfs destroy -nv mypool/oldwould destroy mypool/oldzfs destroy -v mypool/oldwill destroy mypool/oldzfs destroy -r mypool/testdatazpool get all mypoolzfs get all mypool/datasetzpool get capacity mypoolzpool get capacity,health mypoolzfs set atime=off mypoolzfs set mountpoint=/media mypool/dszfs set warranty:expires=2048/04/20 mypoolzfs get warranty:expires mypoolzfs inherit warranty:expires mypoolzfs inherit -r warranty:expires mypoolzpool scrub mypoolzpool statuszfs create -V 10G mypool/vol1zfs create -V 1P -s mypool/sparse1PBvolzfs set quota=10G mypool/datasetzfs set refquota=10G mypool/datasetzfs set userquota@fred=10G mypool/home/fredzfs set groupquota@projectX=100G mypool/projectXzfs get quota mypool/datasetzfs get refquota mypool/home/fredzfs userspace mypool/home/fredzfs groupspace mypool/projectXzfs set quota=none mypool/home/fredzfs set reservation=100G mypool/homezfs set refreservation=10G mypool/home/evezfs get reservation mypool/home/evezfs list -o spacezfs set reservation=none mypool/home/evezfs snapshot mypool/ds@mysnapshotzfs snap mypool/ds@mysnapshotzfs snap -r mypool/ds@mysnapshotzfs list -t snap mypool/dszfs list -rt snap mypool/dszfs list -rt all -o name,used,refer,written mypoolzfs diff mypool/ds@backupzfs diff mypool/ds@backup1 mypool/ds@backup2zfs rollback mypool/ds@backup2zfs rollback -r mypool/ds@backup1mount -t zfs mypool/ds@backup /mnt/backupzfs destroy -vn mypool/ds@backupzfs destroy -v mypool/ds@backupzfs destroy -rv mypool/ds@backupmypool@a

mypool@b

mypool@c

mypool@d

mypool@e zfs destroy -v mypool@b%dzfs destroy -v mypool@b%zfs hold keepme mypool/home@importantzfs holds -r mypool/home@importantzfs release keepme mypool/home@importantzfs clone mypool/ds@backup mypool/myclonezfs get origin mypool/myclonezfs promote mypool/myclonezfs destroy mypool/myclonezfs create -o encryption=on -o keyformat=passphrase -o keylocation=prompt mypool/secretzfs get keystatus mypool/secretzfs load-key mypool/secretzfs allow -u joe atime mypool/datasetzfs allow mypool/datasetzfs unallow -u joe compression mypool/datasetzfs allow -g mygroup atime mypool/datasetzfs allow -u jill allow mypool/datasetzfs allow -s @myset mount,snapshot,rollback,destroy mypool/datasetzfs allow -u jill @myset mypool/datasetzfs send mypool/ds@backup > dsbackupzfs send -v mypool/ds@backup > targetzfs recv mypool/backup < dsbackupzfs recv -v mypool/backup < dsbackupzfs send mypool/ds@backup | zfs recv mypool/newzfs send poolA/ds@backup | ssh host zfs recv poolB/newzfs allow -u sender send,snapshot mypool/sourcezfs allow -u receiver compression,mountpoint,mount,create,receive mypool/destinationzfs destroy -v mypool@%b# sysctl net.wlan.devices

net.wlan.devices: iwn0# dmesg

(...)

ugen2.3: at usbus2

rtwn0 on uhub4

rtwn0: on usbus2

rtwn0: MAC/BB RTL8188CUS, RF 6052 1T1R# usbconfig

(...)

ugen2.3: at usbus2, cfg=0 md=HOST spd=HIGH (480Mbps) pwr=ON (500mA)

# usbconfig -d 2.3 show_ifdrv

ugen2.3: at usbus2, cfg=0 md=HOST spd=HIGH (480Mbps) pwr=ON (500mA)

ugen2.3.0: rtwn0:# sysctl net.wlan.devices

net.wlan.devices: rtwn0 iwn0# ifconfig wlan1 create wlandev rtwn0

# ifconfig wlan1

wlan1: flags=8802<broadcast,simplex,multicast> metric 0 mtu 1500

ether 00:1d:43:21:2d:1c

groups: wlan

ssid "" channel 1 (2412 MHz 11b)

regdomain FCC country US authmode OPEN privacy OFF txpower 30 bmiss 7

scanvalid 60 wme bintval 0

parent interface: rtwn0

media: IEEE 802.11 Wireless Ethernet autoselect (autoselect)

status: no carrier

nd6 options=21<performnud,auto_linklocal>

# wpa_passphrase WIFINETWORK PASSWORD >> /etc/wpa_supplicant.conf

# wpa_supplicant -i wlan1 -c /etc/wpa_supplicant.conf

Successfully initialized wpa_supplicant

wlan1: Trying to associate with d8:07:b8:b8:f4:81 (SSID='wireless' freq=2442 MHz)

wlan1: Associated with d8:07:b6:b8:f4:81

wlan1: WPA: Key negotiation completed with d8:07:b6:b8:f4:81 [PTK=CCMP GTK=CCMP]

wlan1: CTRL-EVENT-CONNECTED - Connection to d8:07:b6:b8:f4:81 completed [id=40 id_str=]

^Z // 在这里按 [CTRL]+[Z] 键

zsh: suspended wpa_supplicant -i wlan1 -c /etc/wpa_supplicant.conf

# bg

[1] + continued wpa_supplicant -i wlan1 -c /etc/wpa_supplicant.conf

## ps ax | grep wpa_supplicant

48693 4 S 0:00.43 wpa_supplicant -i wlan1 -c /etc/wpa_supplicant.conf

50687 4 S+ 0:00.00 grep --color wpa_supplicant

# ifconfig wlan1

wlan1: flags=8843<up,broadcast,running,simplex,multicast> metric 0 mtu 1500

ether 00:1d:43:21:2d:1c

groups: wlan

ssid wireless channel 7 (2442 MHz 11g ht/20) bssid d8:07:b6:b8:f4:81

regdomain FCC country US authmode WPA2/802.11i privacy ON

deftxkey UNDEF AES-CCM 2:128-bit txpower 30 bmiss 7 scanvalid 60

protmode CTS ht20 ampdulimit 64k ampdudensity 4 shortgi -stbc -ldpc

-uapsd wme roaming MANUAL

parent interface: rtwn0

media: IEEE 802.11 Wireless Ethernet MCS mode 11ng

status: associated

nd6 options=29<performnud,ifdisabled,auto_linklocal># dhclient wlan1

DHCPDISCOVER on wlan1 to 255.255.255.255 port 67 interval 3

DHCPOFFER from 10.0.0.1

DHCPREQUEST on wlan1 to 255.255.255.255 port 67

DHCPACK from 10.0.0.1

bound to 10.0.0.9 -- renewal in 3600 seconds.# echo nameserver 1.1.1.1 > /etc/resolv.conf

# ping -c 3 freebsd.org

PING freebsd.org (96.47.72.84): 56 data bytes

64 bytes from 96.47.72.84: icmp_seq=0 ttl=50 time=119.870 ms

64 bytes from 96.47.72.84: icmp_seq=1 ttl=50 time=119.371 ms

64 bytes from 96.47.72.84: icmp_seq=2 ttl=50 time=119.128 ms

--- freebsd.org ping statistics ---

3 packets transmitted, 3 packets received, 0.0% packet loss

round-trip min/avg/max/stddev = 119.128/119.456/119.870/0.309 ms服务器 ==局域网==> 路由器 ==WiFi==> 笔记本 @ 2.9 MB/s笔记本 ==WiFi==> 路由器 ==局域网==> 服务器 @ 2.6 MB/s(host) # beadm create 13 # 创建新的 '13' ZFS Boot Environment

Created successfully

(host) # beadm mount 13 /var/tmp/BE-13 # 将新的 '13' BE 挂载到某个目录

Mounted successfully on '/var/tmp/BE-13'

(host) # chroot /var/tmp/BE-13 # 切换到该目录的 chroot(8) 环境

(BE) # mount -t devfs devfs /dev # 在该 BE 中挂载 devfs(8)

(BE) # rm -rf /var/db/freebsd-update # 删除任何旧补丁

(BE) # mkdir /var/db/freebsd-update # 为补丁创建新的目录

(BE) # freebsd-update upgrade -r 13.0-BETA3 # 获取升级所需的补丁

(BE) # freebsd-update install # 安装内核及内核模块

(BE) # freebsd-update install # 安装用户空间程序/二进制文件/库

(BE) # pkg upgrade # 使用 pkg(8) 升级所有软件包

(BE) # freebsd-update install # 移除旧的库和文件

(BE) # exit # 退出 chroot(8) 环境

(host) # umount -f /var/tmp/BE-13/dev # 卸载该 BE 中的 devfs(8)

(host) # beadm activate 13 # 激活新的 '13' BE

Activated successfully(host) # gpart show -p ada1 | grep efi # 查找 UEFI msdosfs(5) 分区

40 409600 ada1p1 efi (200M) # <-- 就是这一项

(host) # mount_msdosfs /dev/ada1p1 /mnt # 将其挂载到 /mnt 下

(host) # find /mnt # 显示其内容

/mnt

/mnt/efi

/mnt/efi/boot

/mnt/efi/boot/bootx64.efi # 更新 bootx64.efi 文件

(host) # cp /boot/boot1.efi /mnt/efi/boot/bootx64.efi # 从 /boot/boot1.efi 文件复制

(host) # umount -f /mnt # 卸载 /mnt 文件系统(host) # mount_msdosfs /dev/ada1p1 /mnt # 尝试挂载 EFI 分区时出错

mount_msdosfs: /dev/ada1p1: Invalid argument

(host) # fsck_msdosfs -y /dev/ada1p1 # 尝试对该分区执行 fsck(8) 时出错

** /dev/ada1p1

Invalid signature in boot block: 0b6a(host) # dd < /dev/ada1p1 > /BACKUP.ada1p1 bs=1m(host) # newfs_msdos -F 32 -c 1 /dev/ada0p1 # 创建新的 FAT32 分区

(host) # mount_msdosfs /dev/ada0p1 /mnt # 挂载到 /mnt 下

(host) # mkdir -p /mnt/efi/boot # 创建所需目录

(host) # cp /boot/loader.efi /mnt/efi/boot/bootx64.efi # 从 /boot/loader.efi 复制文件

(host) # umount -f /mnt # 卸载 /mnt 文件系统(host) # reboot(host) # beadm list

BE Active Mountpoint Space Created

12.2 - - 6.5G 2021-02-12 10:15

13 NR / 18.8G 2021-02-13 11:32(host) # beadm list -D

BE Active Mountpoint Space Created

12.2 - - 9.8G 2021-02-12 10:15

13 NR / 9.6G 2021-02-13 11:32(host) # beadm destroy 12.2# dd if=FreeBSD-13.0-BETA3-amd64-memstick.img of=/dev/da0 bs=1M status=progress# fetch -o /usr/local/sbin/beadm https://raw.githubusercontent.com/vermaden/beadm# beadm create 13.1-RC6

# beadm chroot 13.1-RC6

BE # zsh || csh

BE # yes | freebsd-update upgrade -r 13.1-RC6

BE # 重复执行 3 次 freebsd-update install

BE # exit

# beadm activate 13.1-RC6

# reboot# beadm create 13.1-RC6

# beadm chroot 13.1-RC6

BE # sh || bash || fish || ksh

BE # yes | freebsd-update upgrade -r 13.1-RC6

BE # seq 3 | xargs -I- freebsd-update install

BE # exit

# beadm activate 13.1-RC6

# rebootroot@fbsd12:~ # beadm

usage:

beadm activate

beadm create [-e nonActiveBe | -e beName@snapshot]

beadm create

beadm destroy [-F]

beadm list [-a] [-s] [-D] [-H]

beadm rename

beadm mount [mountpoint]

beadm { umount | unmount } [-f]

beadm versionroot@fbsd12:~ # bectl

missing command

usage: bectl ( -h | -? | subcommand [args...] )

bectl activate [-t] beName

bectl create [-e nonActiveBe | -e beName@snapshot] beName

bectl create beName@snapshot

bectl destroy [-F] beName | beName@snapshot⟩

bectl export sourceBe

bectl import targetBe

bectl jail [ -o key=value | -u key ]... bootenv

bectl list [-a] [-D] [-H] [-s]

bectl mount beName [mountpoint]

bectl rename origBeName newBeName

bectl { ujail | unjail } ⟨jailID | jailName | bootenv)

bectl { umount | unmount } [-f] beNameroot@fbsd12:~ # bectl rename safe new

boot environment is already mounted

failed to rename bootenv safe to newroot@fbsd12:~ # bectl list

BE Active Mountpoint Space Created

safe NR / 188K 2018-08-18 02:32

default - - 427M 2018-08-18 02:26

root@fbsd12:~ # zfs list | grep safe

zroot/ROOT/safe 108K 6.85G 427M /

root@fbsd12:~ # zfs rename -u zroot/ROOT/safe zroot/ROOT/newroot@fbsd12:~ # bectl list

BE Active Mountpoint Space Created

new NR / 188K 2018-08-18 02:32

default - - 427M 2018-08-18 02:26root@fbsd12:~ # bectl list

BE Active Mountpoint Space Created

new NR / 188K 2018-08-18 02:32

default - - 427M 2018-08-18 02:26

root@fbsd12:~ # bectl jail default

# pwd

/

# ls /

.cshrc bin entropy libexec net root usr

.profile boot etc media proc sbin var

COPYRIGHT dev lib mnt rescue tmp zroot

# exit

root@fbsd12:~ # jls

JID IP Address Hostname Path

1 default /tmp/be_mount.OnRc

root@fbsd12:~ # mount | grep default

zroot/ROOT/default on /tmp/be_mount.OnRc (zfs, local, noatime, nfsv4acls)

root@fbsd12:~ # bectl unjail default

root@fbsd12:~ # jls

JID IP Address Hostname Pathroot@fbsd12:~ # bectl list

BE Active Mountpoint Space Created

new NR / 188K 2018-08-18 02:32

default - - 427M 2018-08-18 02:26

root@fbsd12:~ # beadm destroy safe

Are you sure you want to destroy 'safe'?

This action cannot be undone (y/[n]): n

root@fbsd12:~ # bectl destroy safe

root@fbsd12:~ # bectl list

BE Active Mountpoint Space Created

new NR / 188K 2018-08-18 02:32# alias beadm=bectl# alias beadm bectl为学生与潜在雇主互动创造途径,以深入了解雇主在招募大学生时寻找的技能。

将该计划的可用性扩展到其他大学。

由于技术问题,开发者峰会的第一天开始得有些晚,但这提供了与其他与会者聊天和了解的好机会。我与 Ruslan Bukin(br@)聊了一些关于他计划将一些软件移植到 Morello 的计划,Morello 是 ARM 的 CHERI 的硬件实现。我还与 Bojan Novković 交谈,他是我今年谷歌编程之夏的学生,谈论了他一直在努力实现的一些补丁。他在谷歌编程之夏结束后继续为 FreeBSD 做贡献。我终于见到了 Olivier Certner,他最近开始为内核贡献高质量的补丁和代码审查。

技术问题得到解决之后,一些演讲按计划进行。几位 FreeBSD 基金会的工作人员介绍了基金会活动的最新进展;看到众多正在进行中的实习项目的反馈很不错。在此之后,Justin Gibbs 进行了一场题为“如果你不害怕,你会做什么?”的演讲,讲述了 FreeBSD 开发者社区的技术成就和“第一次”的历史。一个统一的主题是,项目需要近乎鲁莽的雄心壮志,以及勇于尝试的意愿,而不必过多担心失败的可能性。演讲中强调了很多这样的例子,CHERI 和最初将 ZFS 移植到 FreeBSD 的例子就是其中几个。然后,Justin 邀请我们设想如果不必考虑失败,我们会做什么,人们分享了各种想法。

我们中的一些人一起在学生餐厅用午餐并聊了起来。午餐后,来自基金会的 Greg Wallace 提出了 SWOT 分析的想法,该分析对组织的优势、劣势、机会和威胁进行概述,以提供未来工作规划的客观背景。房间分成小组,每个小组都对 FreeBSD 进行了自己的 SWOT 分析。下午,我终于见到了 Christos Margiolis(christos@),他最近完成了基金会的实习,也是我在 2022 年的谷歌编程之夏学生。尽管我们在几个项目上一直一起工作,但这是我们首次面对面会面,所以见到他真是太好了。我们和其他一些人聊了很多有关 FreeBSD 的话题。在这一天的最后,Jordan Hubbard 进行了一场演讲,诉说了他的职业生涯,并提出了他认为大型语言模型和其他机器学习创新将如何在短期内改变软件领域的观点。

开发者峰会的第二天以几场技术演讲开始。首先,Ruslan Bukin 介绍了他最近在 CPU 跟踪方面的一些工作,该工作使得可以使用 ARM CoreSight 和 Intel PT 等技术。这些设施允许 CPU 实时记录其操作,以相对较小的开销对 CPU 的行为进行细粒度跟踪。Ruslan 的实现,HWT,目前针对 ARM 但已设计为可扩展。Ruslan 还进行了一些有趣的演示,其中他使用启用跟踪的小命令行实用程序(例如 uname(1))。这展示了 HWT 的符号解析能力。HWT 在精神上与 Christos 最近由基金会赞助的有关 DTrace 的工作相似,该工作使得可以跟踪单个 CPU 指令,但具有完全不同的权衡。

然后,Bojan 介绍了他为谷歌编程之夏开始的一些工作,具体是一个用于内核性能基准测试的框架。这是因为要总结他所开发的主要功能(一个执行在线内存碎片整理的内核子系统)的性能改进和影响是一项挑战。特别地,这样的系统必然会有一些性能开销,因为它消耗 CPU 资源,但它(希望)通过为系统的其余部分提供更连续的物理内存而带来一些好处,这可以改善某些工作负载的性能。因此,确定该功能的净效果是一项棘手的任务,因此需要进行基准测试。

接下来的一天的日程相对较轻松,所以我花了一些时间来开发一个个人项目,目的是让运行 FreeBSD 回归测试套件变得更容易,并与其他一些 FreeBSD 开发人员讨论了我们的开发工具中的各种差距和不一致。

随后的几天举办了 EuroBSDCon。我参加了相当多的演讲,一些亮点包括:

Hiroki Sato 针对他在 FreeBSD 的 USB 堆栈上的补丁进行演讲,以启用 USB 调试功能。这是一种存在于一些 USB 控制器中的硬件特性,允许在 USB 上创建通信通道。这样就能为任何带有兼容 USB 控制器的设备提供调试控制台。这对于调试与笔记本电脑的挂起/恢复相关的问题应该非常有用,否则缺乏可用于调试的带外通道。这项工作需要一些特殊的硬件,特别是 USB 交叉线;幸运的是,Hiroki 在演讲后带来了几个,大家可以买。我不得不迅速行动,最后抢到了一个。

Christos Margiolis 关于 kinst 的演讲,这是他在谷歌编程之夏 2022 和他在 2023 年基金会实习期间开发的新 DTrace provider 程序。我以前已经与他在这方面合作过,因此对技术背景已经很熟悉,但看到他向更广泛的观众展示它还是很不错的。kinst 是一种相当底层的技术,需要一些 CPU 内部知识才能理解。Christos 在向多样化的观众解释它时做得非常出色。演讲后有许多有趣的问题和讨论,我也参与其中。

Michael Chiu 对 xc 的工作进行了介绍,这是一个针对 FreeBSD 的新的容器运行时。这是一项非常令人印象深刻的工作,提供了几个围绕管理 FreeBSD jail 的便利功能。演讲包括相当多的演示,例如使用 xc 在 FreeBSD 上的 Linux jail 中启动 MariaDB。我受到演讲的启发,尝试使用 xc 来运行一些我自己的工作负载;特别是,它似乎将成为在 FreeBSD 上运行最小设置的自动化测试的一种相当有用的方式。我一直在开发一个 xc 配置,可以用在 FreeBSD 上运行 syzkaller。总体而言,我对 Michael 的工作感到非常激动。

我还与 Warner Losh 进行了一些交流,了解他启用通过 LinuxBoot 引导 FreeBSD 的一些工作。LinuxBoot 通过将传统的引导固件替换为一个负责初始化硬件然后引导主 Linux 内核的最小 Linux 内核,简化了某些平台上的引导过程。以这种方式引导 FreeBSD 涉及实现一个称为 kexec(2) 的二进制接口;这个工作是 Warner 演讲的主题。最近,我一直在进行一个在精神上类似的项目,有相当多的技术重叠,所以听到他的工作很有帮助,当我们要将各自的项目提交到 FreeBSD 时,我们可以一起努力。

我想感谢 FreeBSD 基金会对我行程的赞助;我进行了很多非常富有成效的交流,并了解了 FreeBSD 社区中其他人正在从事的工作。

FreeBSD 最初于 1993 年发布,它扎根于 Berkeley 软件发行版(BSD,即伯克利发行版套件)的代码基础上,该发行版自上世纪 70 年代以来一直在开发中。先驱性的 BSD 项目引入了套接字网络接口、TCP/IP 的首个实现、包括 VFS、FFS 和 NFS 在内的文件系统、mmap 内存模型等。尽管 BSD 不是开源的,但其受许可的代码仍然得到了许多学术界和工业界用户的贡献。

大部分的 BSD 代码在 4.4BSD-Lite 发行版中以开源软件的形式提供,为 FreeBSD 提供了基础。其技术的基础性质自那时起就成为其成功的重要因素之一。

为了管理领导继任并避免与许多其他开源项目普遍采用的单一领导结构相关的风险,FreeBSD 项目的创始人成立了 FreeBSD 核心团队(FreeBSD Core Team),这是一个负责项目方向和控制提交者特权的领导小组。尽管在最初由创始人自己分配这些领导者,但在 2000 年,核心团队的九个席位变为由选举产生。使提交者能够为 FreeBSD 的领导层投票并让自己晋升为领导角色,使该项目保持了特别的强大性和能够不断演进的能力。

FreeBSD 从一开始就利用源代码控制、错误报告和其他工具来支持远程开发。在一个时代,开源项目发行版通常由个人维护,个人负责添加所有代码贡献时,FreeBSD 的策略的新颖优势已经成为定义现代实践的标志。这种超越标准限制的加速开发的自由意味着迅速整合代码,包括从 NetBSD 和 OpenBSD 获取的有价值的功能。

FreeBSD 项目从一开始就决定选择推荐的硬件并提供细致、有针对性的支持。因此,当涉及可靠性和性能指标时,FreeBSD 一直处于领先地位。这种区别是为什么它成为从拨号时代到现代 Web 服务器提供商都持久受欢迎的选择的原因。

由于 FreeBSD 支持远程开发和全球贡献,该项目在开发邮件列表方面特别注重策略,以保持工作和设计讨论的组织和高效。因此,FreeBSD 迅速实现了思考周到的沟通管理,通过监控和调节保持讨论的文明(是的,文明!)和专注,同时不限制言论自由,并为来自不同文化背景的开发者提供服务。

FreeBSD 在软件文档方面也取得了出色的成绩。从一开始就专注于招募文档贡献者,并要求开发者参与确保文档的准确和完整。为了实现这个目标,FreeBSD 专门引入了一个与代码提交者拥有相同特权的文档提交者小组。该项目还支持多语言文档框架,使得 FreeBSD 的知识更加易于全球各地的开发者获取。

在开源领域,文化与技术同样重要,FreeBSD 拥有一个友好和包容的文化,给予所有提交者相同的投票权利(以及在社区中平等的发声权)。蓬勃发展的 FreeBSD 基金会是业界最早成立的之一,提供了一系列深度的项目支持服务。

FreeBSD 的最初版本包含了许多贡献的实用工具和库,而现在这些已经发展成为庞大的 FreeBSD Ports。这个 Ports 在 FreeBSD 之上提供了对先进开源技术的强大且得到良好支持的访问。再次证明,FreeBSD 是一个早期的领导者。多年来,FreeBSD 的软件包管理工具 pkg 一直在不断改进。Poudriere 是一个 FreeBSD 软件包创建和测试工具,它利用了 FreeBSD 的一个重要优势—— jail,允许开发者可复现地测试 port 更改并可靠地构建我们的 30000 多个 port。最后,所有的 port 都以二进制形式提供【除了一些有分发限制的软件,比如 jdk】,使用户可以通过使用 pkg 命令更轻松地安装应用程序。

也许对于 FreeBSD 成功的 30 年来说,最重要的贡献者是它的开源 BSD 许可证。BSD 许可证不要求组织将源代码更改与他人共享,而 Linux 则要求如此。那些必须将代表专有知识产权的代码置于产品中的公司需要这种许可自由,例如那些在设备和嵌入式操作系统市场中的公司。这种开源自由,加上强大的领导力、强大的文化和不断演进的稳健代码,是为什么 FreeBSD 现在庆祝着 30 周年生日的原因。

FreeBSD 的 30 周年纪念提醒我们,持久的成功不是偶然发生的。回顾我们的社区在这一时期面对的巨大技术变化和挑战的方式,也可以为我们提供对如何确保在未来几十年庆祝类似里程碑的洞察。通过提供最佳平台,快速尝试和开发新技术,同时提供可靠的商业化基础和广泛采用,我们预计 FreeBSD 将继续蓬勃发展。我们邀请并鼓励你成为未来 30 年的一部分。

作者 Deb Goodkin 是 FreeBSD 基金会的执行主任,该基金会支持开源的 FreeBSD 操作系统。Deb 自 2005 年 8 月起就加入了该基金会。她在市场营销、销售和数据存储设备的开发方面有超过 20 年的工作经验。她在圣塔克拉拉大学获得了电子工程硕士学位(MSEE),并在加利福尼亚大学圣地亚哥分校获得了计算机工程学士学位(BSCE)。

FreeBSD 基金会,是一家致力于推动开源 FreeBSD 操作系统并支持其社区的公共慈善机构,今天宣布推出一项新服务,以帮助使用 National Institutes of Standards and Technology(NIST,美国国家标准及技术研究所)安全软件开发框架(SSDF)的 FreeBSD 商业用户。

SSDF 将于 2023 年第四季度部分生效,并在 2024 年彻底生效,它是基于 BSA、OWASP 和 SAFECode 等组织的已建立的安全软件开发文档的一套软件开发实践。SSDF 旨在减少美国政府使用的软件解决方案中的软件漏洞。

一旦生效,OMB 和 CISA 要求所有向美国政府颁发软件许可证的组织自我证明其自身软件及其使用的所有开源组件均符合 SSDF。

“FreeBSD 社区从其创立以来一直是安全、分布式开源软件开发的先驱。随着世界各地的政府认识到开源的普及性,认识到开源对创新的重要性,以及对设计和默认安全性的需求,FreeBSD 基金会自豪地向我们的商业合作伙伴提供 SSDF 认证,”——FreeBSD 基金会技术高级总监 Ed Maste 表示。

鉴于美国政府广泛使用 FreeBSD 为无数解决方案提供支持,这项新的基金会服务旨在使供应商和云提供商能够轻松证明他们使用的 FreeBSD 软件的安全开发实践。

为确保各种规模的商业用户的访问权,FreeBSD SSDF 认证报告对所有 FreeBSD 基金会合作伙伴开放,无论捐赠级别是银牌、金牌还是白金。要了解更多信息,请联系 [email protected]。

“我们在 NIST 很高兴看到 SSDF 被证明是有用的,并被诸如 FreeBSD 基金会之类的组织采用,因为它试图通过为开源社区开发与安全软件开发实践相对应的认证映射来支持《改善国家网络安全行政命令(EO 14028)》。”——国家标准与技术研究所信息技术实验室计算机安全部的计算机科学家 Murugiah Souppaya 表示。

“NetApp 自豪地利用 FreeBSD 提供高性能产品,始终满足我们客户对可靠性、安全性和可支持性的期望,包括众多美国军方和文职政府机构,”——NetApp 的 ONTAP 工程高级总监 Matt Hambrick 表示。“在向我们的政府客户报告 NetApp 的安全软件开发流程和程序时,FreeBSD 基金会的 SSDF 认证报告对这些工作是一项有价值且受欢迎的支持。”

“FreeBSD 是 Metify 技术堆栈的关键部分,我们使用它提供裸机服务器和无线 ISP 解决方案。FreeBSD 的可靠性、安全性、可支持性以及开放而创新的社区对我们来说是关键优势,”——Metify 联合创始人兼首席执行官 Mike Wagner 表示。“作为一家初创公司,FreeBSD 基金会的 SSDF 认证报告对我们的联邦政府增长战略是一个受欢迎的帮助和重要的推动因素。”

关于 FreeBSD 基金会

FreeBSD 基金会是一家 501(c)(3) 非营利组织,致力于支持 FreeBSD 项目和社区。接受个人和企业的捐赠,基金会利用资金开发功能,雇用软件工程师,改进构建和测试基础设施,通过线上和线下活动倡导 FreeBSD,并提供培训和教育材料。在法律事务方面代表 FreeBSD 项目,基金会是合同、许可和其他法律安排的承认实体,完全由捐赠支持。了解更多信息,请访问 freebsdfoundation.org。

Quantum Leap Research, LLC 为美国政府开发符合未来需求的技术,专注于解决国防部和美国情报界面临的一些最复杂的问题。更多信息请访问 http://www.ql-research.com。

FreeBSD 基金会是一家 501(c)(3) 非营利组织,致力于支持 FreeBSD 项目及其社区。基金会接受来自个人和企业的捐赠,用于开发新功能、雇佣软件工程师、改进构建和测试基础设施、通过线下和在线活动宣传 FreeBSD,以及提供培训和教育材料。基金会还代表 FreeBSD 项目处理法律事务,是合同、许可和其他法律安排的公认实体,完全依赖捐赠支持。了解更多信息,请访问 freebsdfoundation.org。

我于 9 月 13 日抵达科英布拉,并在第二天参加了 FreeBSD 开发者峰会。峰会的第一天日程安排得很紧凑。在参加开幕会议并了解 FreeBSD 基金会团队的最新消息后,我与 Mark Johnston 会面,审查并提交了今年谷歌编程之夏项目中剩下的一些补丁。在附近的学生餐厅短暂用过午餐后,我参加了 Sergio 关于新的 FreeBSD.org 网站设计的演讲。

随后,Greg Wallace 介绍了 SWOT 分析的概念,并组织了一个互动环节。我们分成小组,集思广益,讨论了项目的优势、劣势等方面。这一天的最后一个环节是 Jordan Hubbard 关于 FreeBSD 项目早期历史的演讲,其中融入了他与该项目的个人历史。不幸的是,我的演讲被推迟到了第二天,因此在最后一场演讲后,我与 Li-Wen Hsu 讨论了我打算在 FreeBSD 的 CI 循环中用于性能回归测试的工作。

开发者峰会的第二天以一场关于我正在进行的旨在测试内核补丁的性能基准框架的演讲开始。这个想法得到了很好的响应,与其他开发人员的讨论也很有见地。之后,我参加了 Ruslan 关于 hwt 的演讲,这是一个用于 FreeBSD 的硬件性能跟踪框架。演讲后,我与 Ruslan 碰面,讨论了向 hwt 添加 Intel 性能跟踪支持的步骤。这标志着闪电演讲的结束,午餐休息后,我与 Christos Margiolis 结对进行了一个一直持续到下午的黑客会话。

接下来的一天以 Paula Alexandra Silva 的主题演讲开始。在主题演讲后,我参加了 Walter Belgers 的演讲,听取了关于 BSD 早期历史的各种故事和轶事。接下来是 Otto Moerbeek 关于 OpenBSD 的 malloc 的演讲。能够参加由安全堆内存分配器的先驱提供的讲座是一种荣幸,演讲充满了关于堆分配器在运行时防止对普通 C 内存管理错误的恶意滥用的机制的细节和见解。在会场外拍摄了全家福照片并短暂休息用午餐后,我参加了 Hiroki Sato 关于 USB 调试能力的演讲。演讲很棒,我对有一种新的调试实时机器的方式感到兴奋,因为在现代硬件上使用串口已经不再可能。演讲后,我与 Christos 进行了短暂的黑客会话。然后,我参加了 Toshaan 关于在 POWER 架构上运行 FreeBSD 的演讲。这一天在附近的场地结束了一场很棒的社交活动。

第二天以 Phillip Bueller 关于 EuroBSDcon 历史的精彩演讲开始。之后,我参加了 Eirik Øverby 的演讲,了解了 Modirum 的最新探索。接下来是 Christos 关于 kinst 的演讲,这是一个允许跟踪任意指令的新 DTrace provider 程序。他说了他的方法的一般架构和一些常见用例,并在与观众进行有趣而深入的技术讨论时引发了兴趣。在此之后,我参加了 Kirk 关于 gunion 的演讲。演讲非常有趣,它提供了对 GEOM 的良好概述以及 gunion 的几个有用的应用程序。我参加的下一个环节是 Yan Ka Chiu 关于他正在进行的 OCI 兼容 FreeBSD 容器运行时的演讲。演讲中充满了展示该运行时功能的出色短片。

我非常感谢 FreeBSD 基金会让我能够参加这次会议。这是一次极好的经历,让我能够与 FreeBSD 社区的其他成员建立联系,并讨论未来的工作。

/usr/local/etc/periodic/security:来自第三方的安全检查脚本,例如运行 pkg audit 的脚本。

通过手动调用和 periodic 调用分别测试脚本

像 Nextflix 和他们开发的 Open Connect Appliances【Open Connect Appliance 软件内置了一个 FreeBSD 操作系统和 NGINX 服务器,许可证是 BSD】。像这样的公司,最初就是因为宽松的许可证才吸引了 Open Connect 工程师使用 FreeBSD【注 2】。

其他公司,例如 Beckhoff 之所以选择 FreeBSD 和宽松的许可证,部分原因是因为 GPL【注 3】不能满足要求。

简而言之,BSD 许可证,尤其是 FreeBSD 许可证,在构建产品和服务时提供了灵活性和安心感。

1.-BSD 许可证维基百科页面-https://en.wikipedia.org/wiki/BSD_licenses

2.-FreeBSD 案例研究:Netflix-https://freebsdfoundation.org/blog/freebsd-case-study-netflix/

3.-2020 年 FreeBSD 供应商峰会:Beckhoff-https://youtu.be/8LUdZseNrpE

原文地址:https://freebsdfoundation.org/blog/celebrating-30-years-of-freebsd-licensing/

Copyright <YEAR> <COPYRIGHT HOLDER>

Redistribution and use in source and binary forms, with or without modification, are permitted provided that the following conditions are met:

1. Redistributions of source code must retain the above copyright notice, this list of conditions and the following disclaimer.

2. Redistributions in binary form must reproduce the above copyright notice, this list of conditions and the following disclaimer in the documentation and/or other materials provided with the distribution.

THIS SOFTWARE IS PROVIDED BY THE COPYRIGHT HOLDERS AND CONTRIBUTORS “AS IS” AND ANY EXPRESS OR IMPLIED WARRANTIES, INCLUDING, BUT NOT LIMITED TO, THE IMPLIED WARRANTIES OF MERCHANTABILITY AND FITNESS FOR A PARTICULAR PURPOSE ARE DISCLAIMED. IN NO EVENT SHALL THE COPYRIGHT HOLDER OR CONTRIBUTORS BE LIABLE FOR ANY DIRECT, INDIRECT, INCIDENTAL, SPECIAL, EXEMPLARY, OR CONSEQUENTIAL DAMAGES (INCLUDING, BUT NOT LIMITED TO, PROCUREMENT OF SUBSTITUTE GOODS OR SERVICES; LOSS OF USE, DATA, OR PROFITS; OR BUSINESS INTERRUPTION) HOWEVER CAUSED AND ON ANY THEORY OF LIABILITY, WHETHER IN CONTRACT, STRICT LIABILITY, OR TORT (INCLUDING NEGLIGENCE OR OTHERWISE) ARISING IN ANY WAY OUT OF THE USE OF THIS SOFTWARE, EVEN IF ADVISED OF THE POSSIBILITY OF SUCH DAMAGE.”1 3 * * * root periodic daily

15 4 * * 6 root periodic weekly

30 5 1 * * root periodic monthlydaily_backup_passwd_enable="YES"daily_output=/var/log/daily.log

weekly_output=/var/log/weekly.log

monthly_output=/var/log/monthly.log#!/bin/sh

if [ -r /etc/defaults/periodic.conf ]

then

. /etc/defaults/periodic.conf

source_periodic_confs

fi

: ${zfs_pool_usage_enable:="YES"}

: ${zfs_pool_usage_threshold:=80}

[ "$zfs_pool_usage_enable" = "YES" ] || exit 0

echo ""

echo "Checking ZFS pool usage (threshold: ${zfs_pool_usage_threshold}%)..."

zpool list -H -o name,capacity | while read -r pool usage; do

percent=${usage%%%} # 移除 '%' 符号

if [ "${percent}" -ge "${zfs_pool_usage_threshold}" ]; then

echo "WARNING: ZFS pool '${pool}' is ${percent}% full!"

else

echo "OK: ZFS pool '${pool}' is below capacity threshold (${percent}%)."

fi

done

exit 0chmod +x /etc/periodic/daily/405.zfs_pool_usagedaily_show_success="YES"

zfs_pool_usage_enable="YES"

zfs_pool_usage_threshold="75"periodic dailyChecking ZFS pool usage (threshold: 75%)...

OK: ZFS pool 'data' is below capacity threshold (6%).

OK: ZFS pool 'zroot' is below capacity threshold (27%).zfs get compression zroot/var/logzfs set compression=zstd zroot/var/log# Rotate log files every hour, if necessary.

0 * * * * root newsyslog# Rotate log files every hour, if necessary.

0 * * * * root newsyslog -t DEFAULTservice newsyslog restart

service syslogd restartzfs get refcompressratio zroot/var/logNAME PROPERTY VALUE SOURCE

zroot/var/log refcompressratio 40.60x -zfs get used,logicalreferenced zroot/var/log

NAME PROPERTY VALUE SOURCE

zroot/var/log used 2.28M -

zroot/var/log logicalreferenced 91.0M -FreeBSD 许可证

版权所有(年份)(版权所有者)

在包括但不限于修改的源代码和二进制形式的重新分发和使用是允许的,前提是满足以下条件:

1. 源代码的再分发必须保留上述版权声明、条件列表和以下免责声明。

2. 二进制形式的再分发必须在文档和/或其他提供的材料中复制上述版权声明、条件列表和以下免责声明。

本软件按原样提供,版权所有者和贡献者对于任何直接、间接、偶然、特殊、示例或后果性损害(包括但不限于替代商品或服务的获取、使用数据或利润损失、业务中断)不负任何责任,无论是在合同、严格责任或侵权行为(包括疏忽或其他)的任何理论下,即使事先已被告知可能发生此类损害。你能说服我朋友用 FreeBSD 吗?

FreeBSD 能跑容器吗?

我记得的第一批设备/电脑/游戏机(不是同时拥有的)是 Atari 2600 和 Pegasus 游戏机,后者是 Nintendo NES 的硬件克隆版。

那时我甚至不知道它是 Atari 2600,我只称它为 Video Computer System …… 当时我也完全不懂英语。花了大约二十年,我才偶然发现这个 Video Computer System 实际上是 Atari 2600 :🙂:

这台设备只用来玩电子游戏。

后来我拥有了 AMIGA 600 电脑(或者说是父母为我买的),这次它不仅可以玩游戏,还能干其他事。AMIGA 对我影响最大,因为这是我第一次学习 Amiga Workbench 操作系统的书籍,并在 Amiga Shell 终端学习命令。我特别喜欢桌面上 Ram Disk 图标/目录的概念,它能让我透明地将任何东西放入系统内存。如今的桌面系统中仍然没有这个概念,我仍然记得看到 Amiga Deathbed Vigil 电影时的那份落寞。

1998 年底,我拥有了第一台 PC,当然预装了 Windows,它既是游戏机,也是日常工具。有一次我深入研究 Windows 注册表(它的概念和实现让我感到厌恶)以及由 CMD.EXE 提供的有限命令行界面。我记得,这台机器的核心并不是 CPU 和主板,而是图形加速器——传奇的 3Dfx Voodoo 显卡。这个公司(3Dfx)的态度和理念,也像 AMIGA 一样,对我影响深远。

因此,我现在的笔记本外观也是这种风格 :🙂:

有些游戏甚至以支持 3Dfx Glide 驱动为唯一特点发行特别版,比如 Need for Speed II: Special Edition(极品飞车 II:特殊版)。

从 AMIGA 迁移到 PC 后,它再也没有“感觉对了”。游戏很酷,但 Windows 系统烂完了。随着时间推移,不同版本的 Windows 和硬件改进不断出现。当时 Windows XP 已经很沉重,更别提硬件要求更高的 Windows 2000。至于大家对 Windows ME 的所有抱怨,我并不完全理解。它的崩溃频率与 Windows 98 或 Windows 98 Second Edition 相当,也许只是我的硬件不同 :🙂:

那段时间,我没有保存任何“自己的”截图,因为在用 Partition Magic 移动/调整分区以从较空的 C: 盘获取更多空间时,我整个 40 GB(当时很大)数据盘都丢了。那天,我深刻领悟到:“有些人会备份数据,有些人将会备份数据”。自那以后,我再也没有丢过数据,因为我拥有多份备份,但就像 Netheril 帝国(《龙与地下城》中已毁灭的古老帝国)的覆灭一样,丢失的数据永远消失了。

我一直在尝试各种替代方案,这也促使我在 2003 年尝试 Linux。在阅读了各种发行版的理念后,我决定用 Slackware Linux 跑 KDE 3。当时我的朋友使用 Aurox Linux(波兰少数几个 Linux 发行版之一),并建议我也这样做——特别是在解决潜在问题时,因为他已经熟悉这个系统,而且他最近刚放弃了 Windows。但 Slackware 听起来更合适,所以我选择了这条路径。一开始,我在用 Windows XP 和 Slackware Linux 双系统,因为我在 Windows 世界里一切都运作正常,而在 Linux 世界里常常感到无助,所以如果需要玩游戏或解决 Linux 问题,我就会重启回 Windows。我还记得当时对双剪贴板(PRIMARY 和 SECONDARY)的概念感到非常陌生。我很惊讶,为什么 Linux 这个“更优秀”的系统(至少宣传如此)需要一个系统托盘程序来管理剪贴板。在 Windows 上很直观,[CTRL]+[C] 复制,[CTRL]+[V] 粘贴就完成了,但在 Linux(现在我知道这是 X11 的特性)中,有两个剪贴板,需要由 KDE 3 的这个小托盘程序同步。我也难以接受,如果关闭了进行复制操作的应用程序,最后一次 [CTRL]+[C] 的内容就会“丢失”。我在 Slackware 上稍微安定了一段时间,但不久就不适应了。我真的不喜欢手动管理软件包依赖,而且 KDE 3 非常丑陋,尽管尝试了各种可能的方案,我仍无法将它调成好看的界面。

在使用 Slackware 半年以后,我再次查看 Linux 发行版,并决定尝试 Gentoo Linux。我完全赞同下面的形象,它形象地展示了首次安装 Gentoo Linux 的体验 :🙂:

当然,我选择了最硬核的版本——自建 Stage 1(编译器和工具链),当时这是个坏主意,因为在缓慢的单核机器上编译几乎耗时无穷……但经过若干小时,我终于安装好了 Gentoo。接下来我必须决定使用哪个桌面环境。当时我读到很多关于 Fluxbox 的好评,所以我尝试了它。这是一次非常奇特的体验(从零在 GUI 中创建一切),但也很愉快。这让我回想起 AMIGA 的时光……但 Linux 经常让事情变得复杂。越深入 Gentoo Linux,我越发现很多 Gentoo 特性都是基于 FreeBSD 的解决方案。Gentoo Portage 就是 FreeBSD Ports 的仿制品。而那个“中央”的 ·/etc/rc.conf· 系统配置文件概念也是从 FreeBSD 借鉴而来。所以我开始收集关于 FreeBSD 的信息。那个时候的 FreeBSD 网站或 FreeBSD Ports 网站(至今)显得有些过时,但这并没有让我气馁。